雷池WAF反向代理案例分享

本文主要介绍雷池WAF如何通过反向代理快速部署在客户网络环境,实现WEB安全防护需求

项目背景

随着网络安全环境日趋复杂,客户WEB业务系统逐渐增加,传统防火墙设备的安全防护能力难以满足业务防护需求。XX集团因此决定购买长亭科技雷池WAF进行安全防护,有效缓解当前WEB业务所面临的业务安全问题

项目规划

网络架构规划

1.网络架构说明:

通过前期沟通,客户服务器区域已有防火墙设备;因此本次雷池WAF实施采用反向代理模式,对映射至互联网WEB业务系统进行安全防护

2.流量走向说明:

通过前端互联网出口防火墙设备把HTTP/HTTS请求转发到雷池,雷池对请求进行攻击检测,如检测为攻击请求则返回拦截页面,如为正常请求则转发到WEB Server,WEB Server响应请求返回到雷池,再由雷池响应给客户端.

3.部署优势说明:

- 物理旁路逻辑串联的网络架构;不改变现有架构

- 可以隐藏服务器真实IP

雷池实施IP规划

- 反向代理场景;常规部署建议管理网络与业务网络分离;所以本次项目实施需提前让客户准备好两个不同网段IP;作为雷池WAF的管理IP和业务IP

- 本次项目部署架构为雷池WAF旁挂在核心交换机;客户核心交换机为堆叠配置,所以需规划两个业务接口用于对接核心交换机;同时出于链路高可用要求,也是建议客户使用链路聚合方式,将雷池与交换机互联接口捆绑为聚合接口,保持线路冗余性

- 核心需提前规划3个网口;其中管理接口为access模式对接;业务接口需配置动态聚合,也是使用access模式对接(很多客户不清楚安全设备接口原理;建议前期和客户说明)

- 以下为雷池具体IP规划信息

![]()

WEB站点调研

在进行雷池项目实施时,需向客户提前调研好web站点信息;方便后续雷池站点防护配置;以下为本次WAF实施部分站点调研信息

项目实施

部署模式确认

串口登录 admin/admin 后,输入 mode show;确认当前模式信息

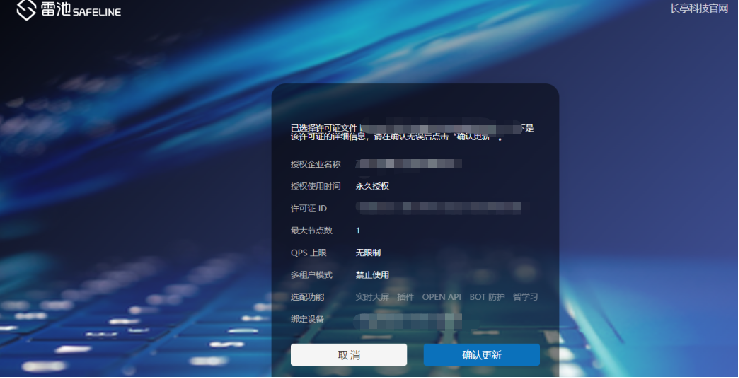

授权导入

直连雷池WAF设备的MGMT口,电脑配置192.168.1.x IP地址;网页输入https://192.168.1.1;导入lic文件完成雷池WAF设备授权激活;授权激活后,需要登录雷池WAF控制台,核对授权信息是否准确。

配置网络接口与路由信息

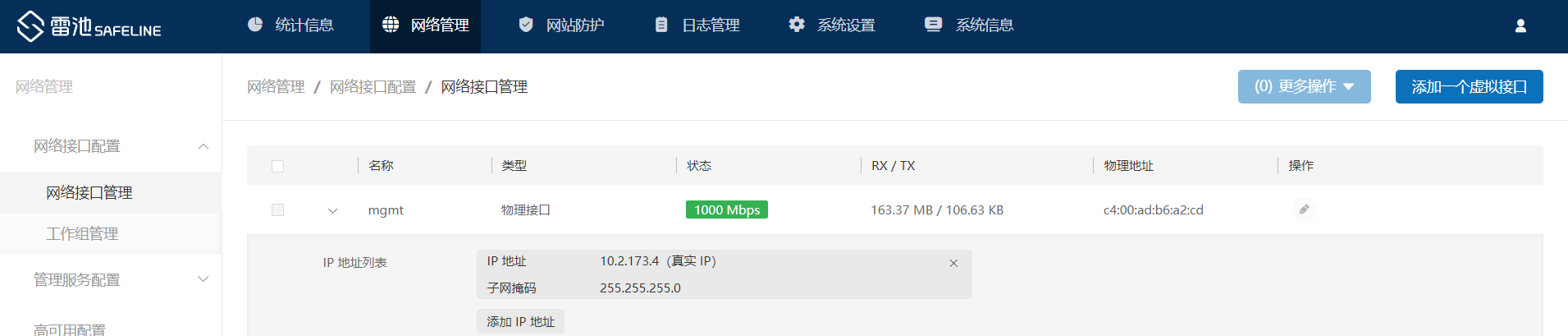

- MGMT接口配置真实IP地址

![]()

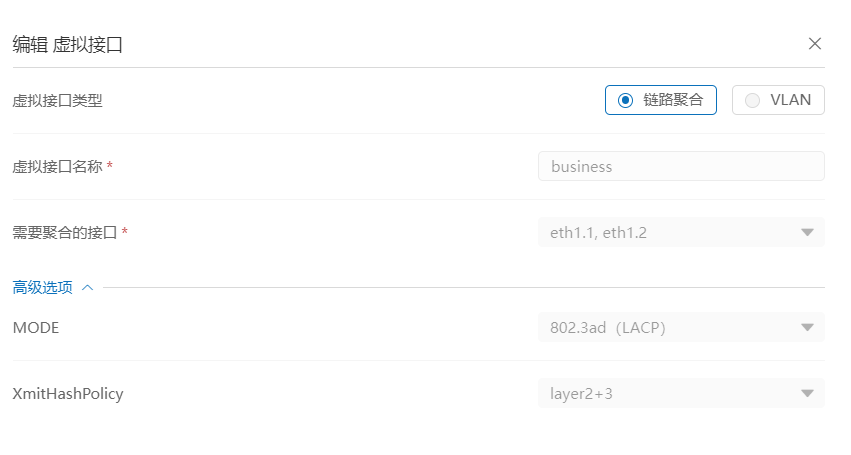

- 新增链路聚合接口;并配置业务IP地址

![]()

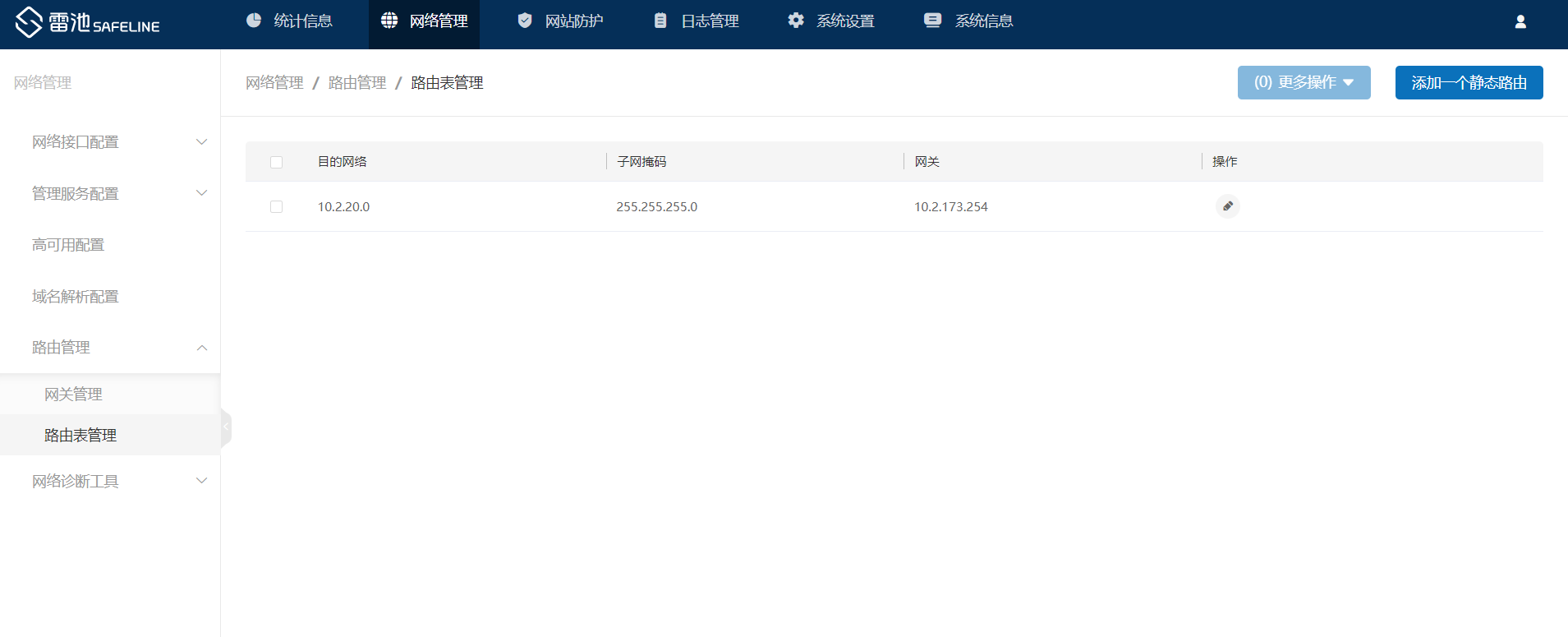

- 管理网络配置路由

![]()

- 业务网络配置网关

![]()

工作组配置

- 填写工作组名称

- 工作模式选择反向代理

- 工作接口选择业务聚合接口

![]()

管理服务配置

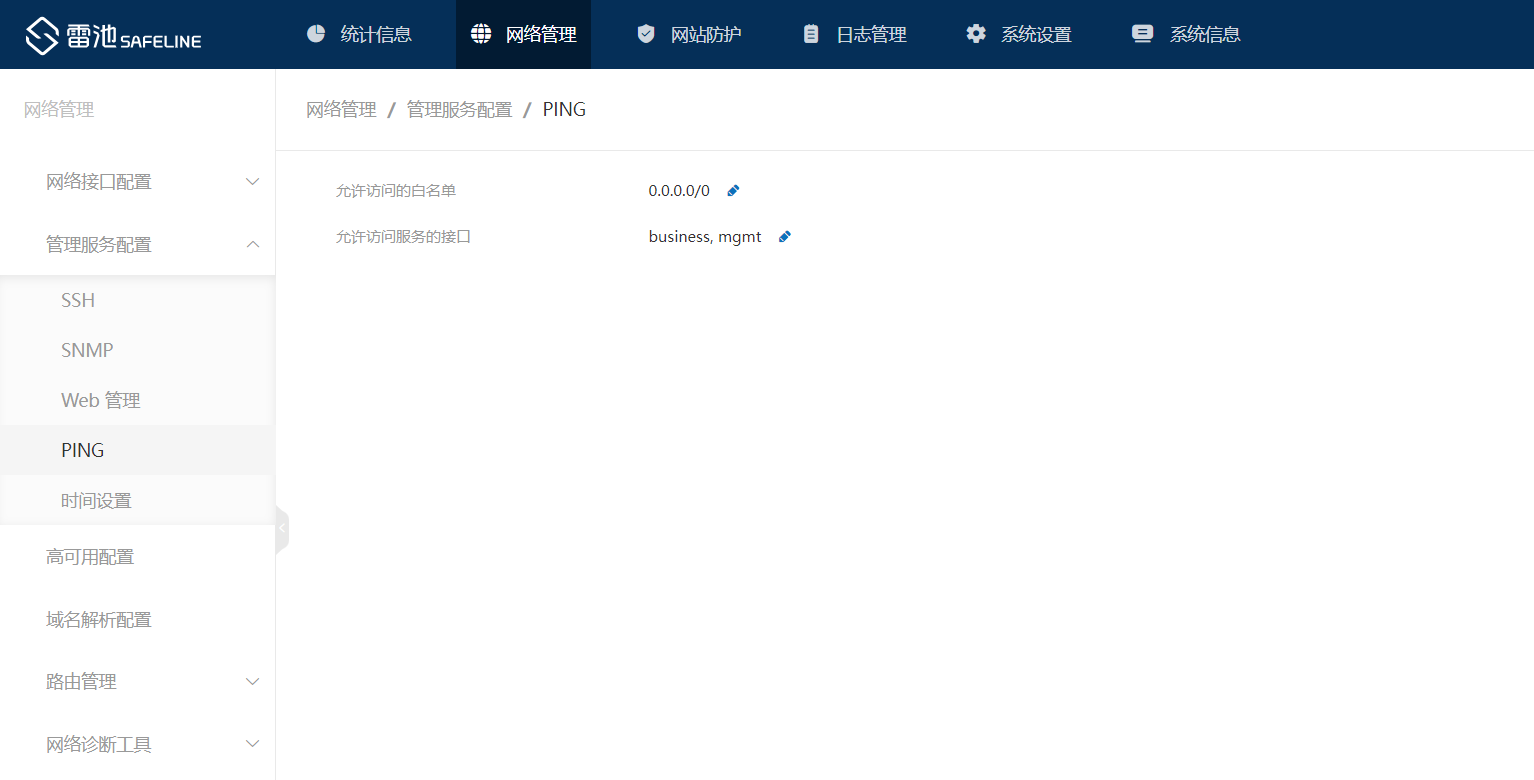

- 勾选对应允许ping接口,方便上线测试

![]()

- 勾选对应允许web管理接口,用于后续运维管理

![]()

防护站点配置

- 新增防护站点,填写站点名称

- 填写域名信息,勾选对应工作组和工作接口

- 配置WAF监听端口,启用SSL;勾选对应SSL证书

- 填写真实服务器IP地址和端口信息

- 配置防护策略为观察模式

![]()

![]()

![]()

![]()

防火墙配置修改

经过上面6个步骤配置,雷池WAF已经配置完成;接下来就是修改出口防火墙配置,将流量指向雷池WAF设备,由雷池WAF设备代理到真实服务器;防火墙流量修改配置如下:

业务测试验证

- 测试业务系统访问正常

![]()

- 在客户允许的情况下;对web站点进行攻击语句测试;查看雷池可正常生成告警日志

![]()

注意事项

- 需提前和客户提前沟通聚合模式;如果聚合模式不一致会影响网络通讯

- 雷池网络配置上,默认网关只能配置一个

- 站点防护需填写*号作为保底配置

- 雷池设备刚上线时,建议使用观察模式,不影响客户业务,同时也可进行安全检测