【谛听】D-Sensor伪装欺骗系统硬件部署-大探针

一、大探针方案部署场景

1.1 方案背景

东西向流量下威胁感知困境:

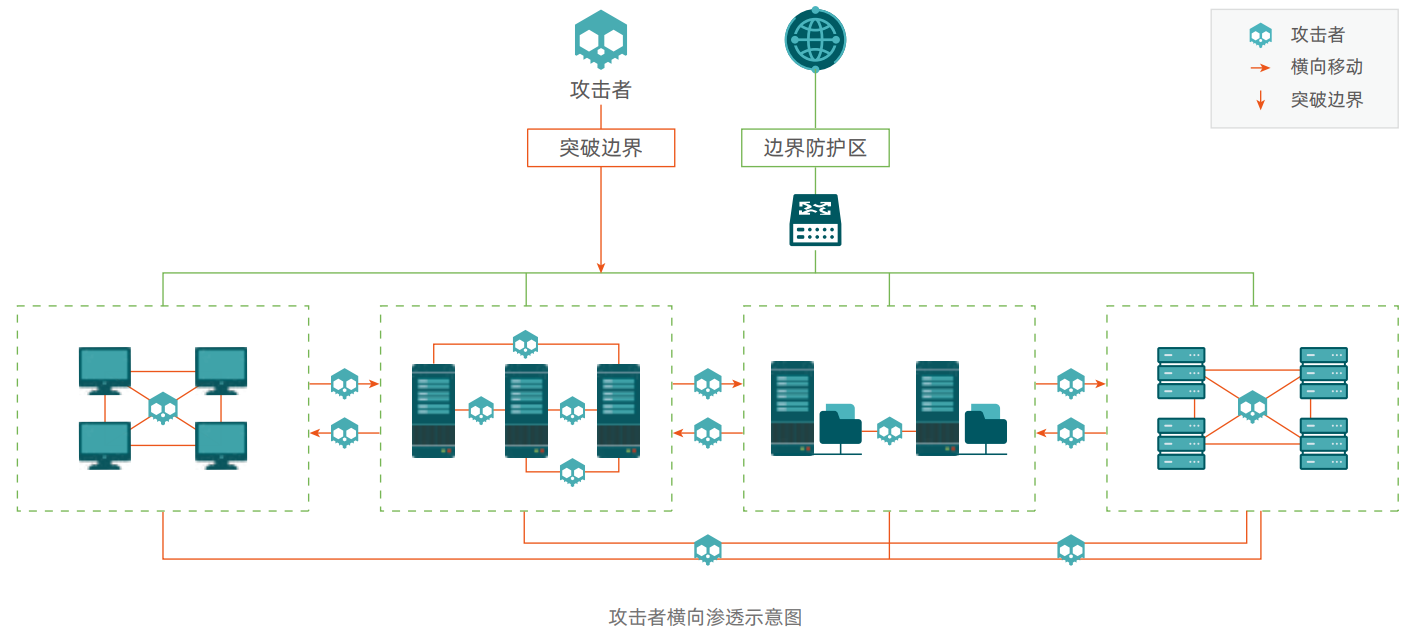

从攻击者的视角出发,入侵攻击步骤可以大致拆解成为两大部分1、外网突破边界;2、进入内网后的横跳/提权。

上述攻击步骤将夹杂在南北和东西流量中,由于企业内部信息资产间的流量交互更为复杂,因此东西向流量较南北向流量更难以管控。攻击流量藏身于正常的业务交互流量中,安全运维人员需要大量的时间分析、定位、溯源,于是攻击者利用事件处置窗口期完成后渗透阶段工作,给彻底清除隐患造成极大的困难。

2.2 需求分析

如何掌握内网威胁感知主动权?

内网威胁感知的众多手段中,如终端安全(EDR)、主机安全、全流量分析等,大多以被动感知方式为主,告警日志量大,且不乏错报漏报情况,需要高级应急响应人员对日志筛查分析,才可能发现攻击行为的蛛丝马迹,被动检测与响应导致事件分析与处置窗口拉长,可能错失阻击攻击者的最佳时机。

被动感知的威胁检测缺少主动反击的能力,难以形成对攻击者的有效震慑,难以直接获取攻击者真实意图和描述攻击者画像,对推进安全体系的进化帮助有限。

以欺骗或者诱骗手段来挫败或者阻止攻击者的认知过程,从而破坏攻击者的自动化工具,拖延攻击者的活动或者检测出攻击,可以有效增强内网防御整体水位,提升主动防御能力。

客户痛点

构建有效的网络空间欺骗体系需从监测覆盖度和伪装有效性两个角度出发:

1、覆盖度:蜜罐应该尽可能多的覆盖,欺骗节点越多,攻击者分析的成本越高,踩中蜜罐的概率也越大。

2、仿真性:蜜罐服务应该尽可能覆盖业务应用种类,做到可以适应多种业务场景,让攻击者难辨真假。

从以上两点出发,在众多客户场景的需求下,区别于产品自身能力,如何保证更广的覆盖度是很大的痛点:

痛点场景一:某企业网络资产规模较大,有10几个B段地址,每个B段包括255个C段地址,如果按传统的部署方式,在每个C段部署1-2个探针,至少要部署2000+探针,投入很大的成本,却仍然只有1%的覆盖率,客户难以承受。

痛点场景二:某企业无法提供虚拟机资源,需要采用蜜罐硬件探针,普通硬件探针只支持单网口绑定一个IP,探针数量较多时需要占用大量的机架资源,为客户造成巨大负担。

1.3 解决方案

谛听(D-Sensor)“大探针” 全覆盖式欺骗防御方案

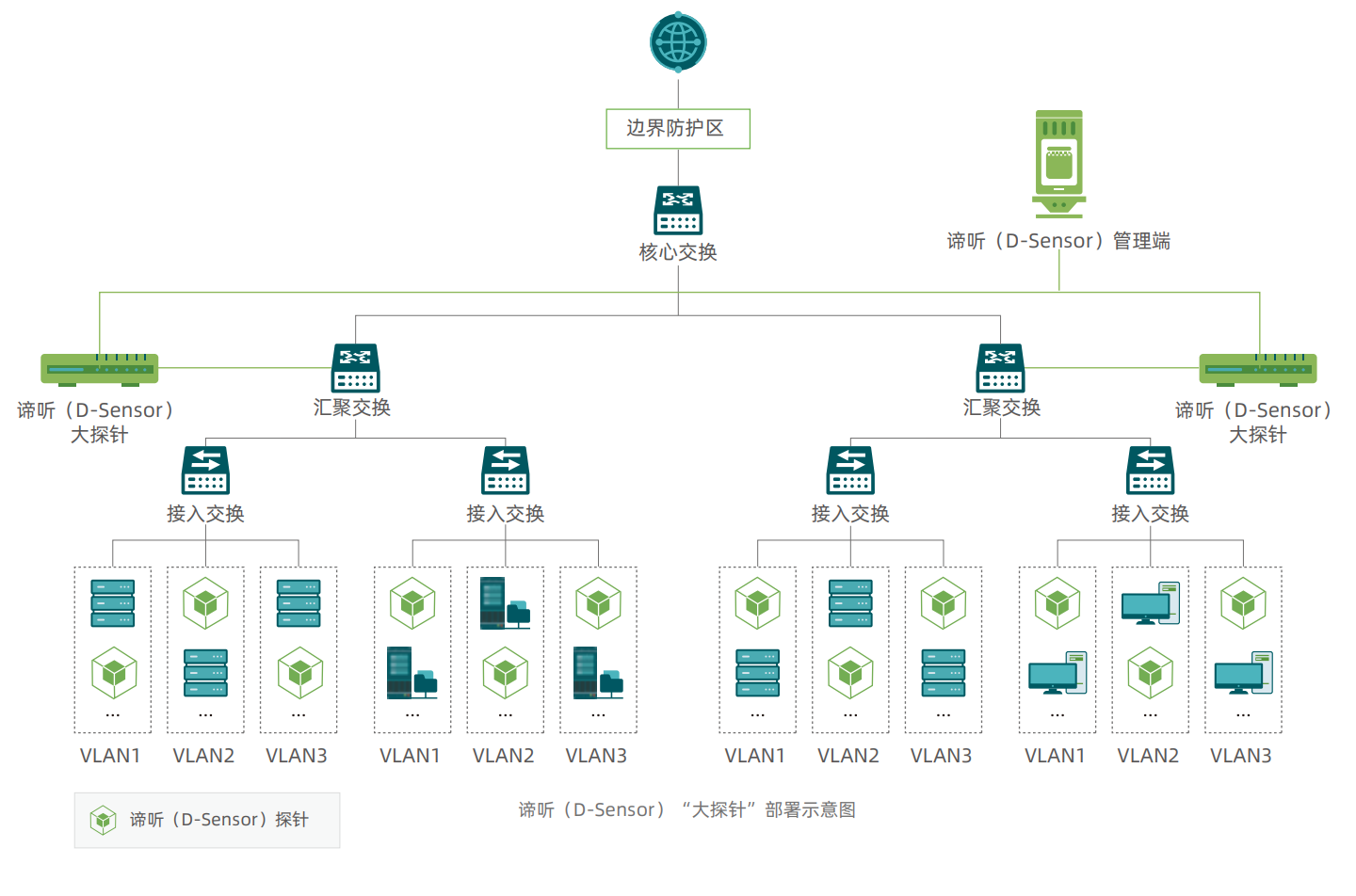

“大探针”以最少的资源解决定欺骗节点覆盖度问题。长亭谛听(D-Sensor)大探针内置多个网口,可同时接入多个网络区域。大探针的单个网口可配置多个VLAN和多个IP,通过Trunk模式将其接入到交换机上,可以在一个网络区域内实现多个IP和多个蜜罐绑定,在节约资源、成本的同时部署更多的伪装欺骗节点,迅速扩大欺骗范围,实现快速威胁感知和诱捕。

1、极致压缩成本,构建大规模威胁监测“蜜网”

成本节约是本方案的最大亮点,“大探针”版本的谛听(D-Sensor)具备多网络接口,可单台探针同时覆盖多个网段,对于网段复杂的客户而言典型的应用场景是,A、B、C三个网段可以同时接入一台谛听(D-Sensor)“大探针”,并配按需配置的欺骗节点数量,一台“大探针”可以按需配置几百、上千甚至更多的伪装欺骗节点,在客户的整体网络架构中构建高密度“蜜网”体系,大规模提升攻击者踩中蜜罐的概率。

2、高业务仿真蜜罐,“0误报”诱捕、溯源、反制攻击者

利用蜜罐所捕获的攻击必然为真实攻击这一特性,该方案在大规模节点的覆盖之下,极大效率提升内网攻击响应的速率。

谛听(D-Sensor)内置50余种蜜罐服务模版,可以支撑用户根据实际业务需求,布设各类系统服务、Web服务和数据库服务,实现应用、数据、设备层欺骗,同时谛听(D-Sensor)蜜罐支持用户自定义服务标识、蜜罐诱饵等,并支持真实的访问交互,实现高仿真、高交互的伪装服务,还可伪装服务上开启相关缺陷,诱导攻击者释放攻击载荷。

攻击者入侵蜜罐时,其设备指纹、社交信息、位置信息等都将被采集,通过谛听(D-Sensor)的WebRTC技术和自研“黑科技”可以进一步获取到攻击者的主机信息、浏览器信息、社交信息、真实IP、代理IP等。通过对采集数据的综合研判,可准确定位攻击者真实身份。

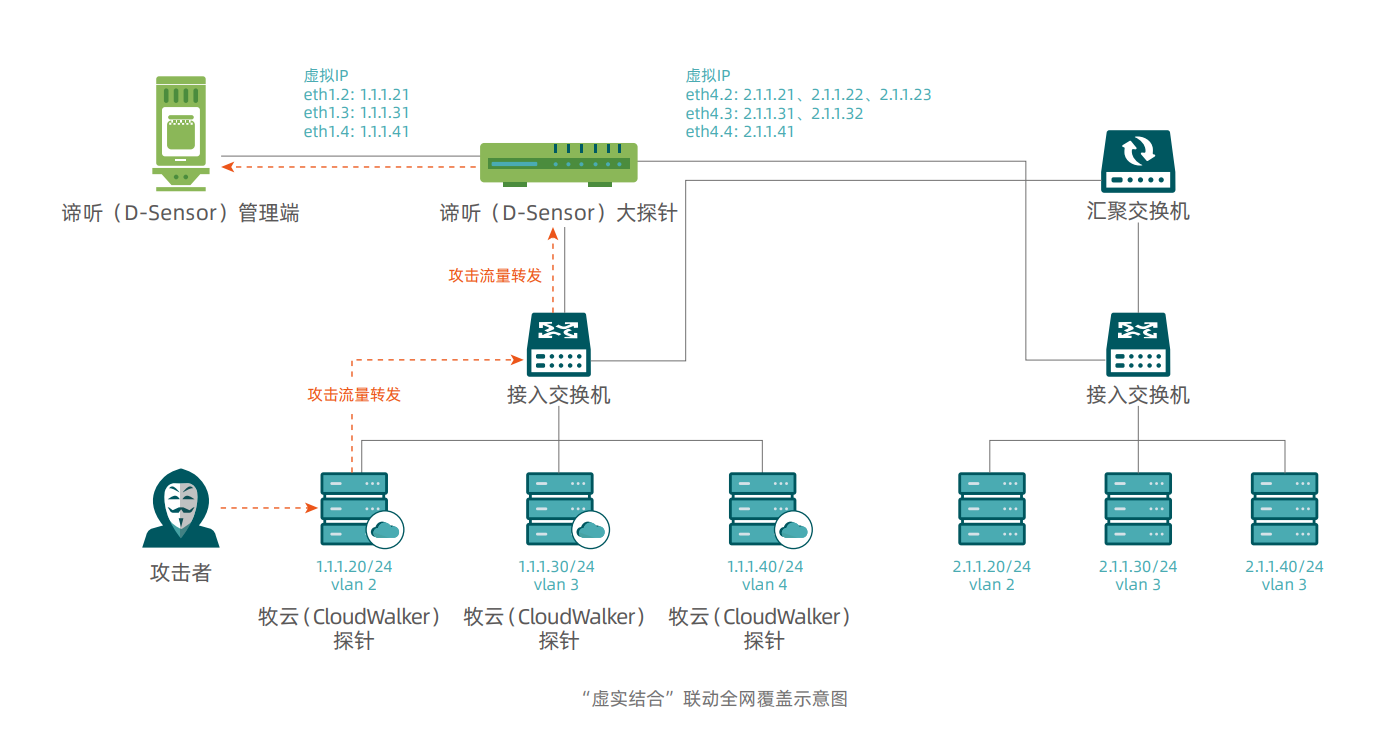

3、虚实结合,主机安全联动形成威胁感知“全局之眼”

通过主机安全产品牧云(CloudWalker)的蜜罐诱捕能力将攻击流量重定向至谛听(D-Sensor),实现“虚实结合”的主机资产蜜罐覆盖网,联动后的方案更大的提升了威胁感知的细粒度,为谛听(D-Sensor)的后端分析平台提供更加完整的数据源,更精准分析和溯源攻击行为和攻击主体,实现内网威胁感知秒级告警。

1.4 方案优势

1.最低硬件探针部署成本下,构建更多欺骗节点覆盖的蜜网体系

2.攻击者横向移动时,实时响应的威胁感知和诱捕

3.诱使攻击者暴露其地址和意图,为边界防御提供精准的威胁情报

4.监听全量端口,可以快速发现攻击探测行为(如勒索病毒高发端口137、138等)

5.内置语义分析引擎,精准识别多种扫描与攻击行为,误报率低

6.全开放接口,可与威胁情报、日志系统等联动,多维度描绘攻击者画像,精准溯源

二、大探针产品实施

2.1 大探针安装说明一(CentOS版本)

硬件探针部署概览(以A2000H型号为例)

硬件版探针设备预安装操作系统为 Centos,仅配置了 root 密码,没有配置⽹络参数,因此拿到⼀台设备之后需要的操作流程为:

1.配置⽹卡参数、关闭selinux和firewalld(需要接⿏标键盘)

2.修改root密码为复杂密码

3.把设备接⼊到⽣产⽹络中

4.安装谛听agent程序

5.绑定探针(绑定蜜罐服务和端⼝探测)

6.配置系统时间

7.只允许特定的源IP 进⾏SSH登录(可选,建议配置)

8.修改默认SSH端⼝(可选,建议配置)

详细说明如下。

1.配置⽹卡参数

接上显示屏键盘,使⽤默认账号密码 (从设备上标签查看或从长亭技术)登录设备,修改⽹卡参数⽂件:

vi /etc/sysconfig/network-scripts/ifcfg-enp2s0

参数⽂件如下,有备注的为修改项,⽆备注的不需要修改:

TYPE=Ethernet

PROXY_METHOD=none

BROWSER_ONLY=no

BOOTPROTO=static #修改为static

DEFROUTE=yes

IPV4_FAILURE_FATAL=no

IPV6INIT=yes

IPV6_AUTOCONF=yes

IPV6_DEFROUTE=yes

IPV6_FAILURE_FATAL=no

IPV6_ADDR_GEN_MODE=stable-privacy

NAME=enp2s0

UUID=d616fdbc-7292-4c8c-a708-baa6af88b556

DEVICE=enp2s0

ONBOOT=yes #修改为yes

IPADDR=172.16.37.17 #配置IP

PREFIX=24 #配置⼦⽹掩码

GATEWAY=172.16.37.2 #配置默认⽹关

IPV6_PRIVACY=no

修改后:wq保存退出,执⾏:

systemctl restart network

ifconfig 或 ip addr #查看 IP 是否已经配置正确

route -n #查看默认⽹关是否已经配置正确

systemctl disable firewalld #禁⽤firewalld

vi /etc/sysconfig/selinux #把 SELINUX 这⾏改为 “SELINUX=disabled“

2.修改root密码为复杂密码

passwd root

3.接入网络

把设备接⼊到⽣产⽹络中

4.安装谛听agent程序

确认硬件探针可以连接管理节点的1337、1338端⼝,参考管理界⾯“探针管理”-“探针管理”-“添加探针”的说明安装探针,命令参考如下:

(创建⽂件夹并下载探针安装程序,命令中 172.16.37.30为管理节点的IP) mkdir /data/agent

cd /data/agent

wget --no-check-certificate https://172.16.37.30:1338/ag/install_agent_64

(安装探针,命令中 740...df1 为管理界⾯ “个⼈中⼼” 中⽣成的 token) chmod a+x install_agent_64

./install_agent_64 --host 172.16.37.30 --token 7406e5616879b6df1

5.绑定探针(绑定蜜罐服务和端⼝探测)

a、在管理界⾯ “探针管理”→“探针管理” 中找到新增的探针,绑定蜜罐服务、⼀键监听剩余 TCP 探测⾏为。

b、然后使⽤ telnet 的⽅式探测当前探针的 IP 以及蜜罐服务对应的端⼝,确保能产⽣ “蜜罐⼊侵⽇志”、“端⼝探测⽇志”。

6.配置系统时间

设置时区为 UTC 时区:

timedatectl set-timezone UTC

查看时间是否正确,如不准确则⼿动修改修改:

date #查看时间

date -s "2020-07-15 22:11:01" #⼿动修改

如果使⽤NTP server,参考以下命令进⾏配置:

vim /etc/ntp.conf

打开编辑器后,把如下四⾏代码注释掉:

#server 0.centos.pool.ntp.org iburst

#server 1.centos.pool.ntp.org iburst

#server 2.centos.pool.ntp.org iburst

#server 3.centos.pool.ntp.org iburst

再在最下⾯添加两⾏

server 172.16.37.2

fudge 172.16.37.2 stratum 0 systemctl start ntpd #172.16.37.2为NTP服务器地址

保存,执⾏:

systemctl enable ntpd

service ntpd status #查看ntpd同步状态

systemctl enable ntpd

ntpdate -u 172.16.37.2 #可以⼿动进⾏同步看是否能同步成功

7.只允许特定的源IP 进⾏SSH登录(可选,建议配置)

vi /etc/hosts.allow #增加⼀⾏,允许以下特定的IP登录

sshd:1.1.1.1,1.1.1.2:allow

vi /etc/hosts.deny #增加⼀⾏,拒绝所有

sshd:all:deny

systemctl restart sshd

8.修改默认SSH端⼝(可选,建议配置)

vi /etc/ssh/sshd_config #例如要改成9002,增加以下⼀⾏

Port 9002

systemctl restart sshd

2.2 大探针安装说明二(新出库Ubuntu版本)

硬件探针部署概览(以A2000H型号为例)

硬件版探针设备预安装操作系统为 Ubuntu 22.04,仅配置了 root 密码,默认IP为192.168.1.1,因此拿到⼀台设备之后需要的操作流程为:

1.个人电脑配置IP为192.168.1.10/24,接入探针的LAN口

2.配置网络参数

3.修改root密码为复杂密码

4.把设备接⼊到⽣产⽹络中

5.安装谛听agent程序

6.绑定探针(绑定蜜罐服务和端⼝探测)

7.配置系统时间

8.只允许特定的源IP 进⾏SSH登录(可选,建议配置)

9.修改默认SSH端⼝(可选,建议配置)

详细说明如下。

2.配置⽹卡参数

接上显示屏键盘,使⽤默认账号密码 (从设备上标签查看或从长亭技术)登录设备,修改⽹卡参数⽂件:

vi /etc/netplan/00-installer-config.yaml

修改192.168.1.1 IP、掩码、网关配置即可

修改后:wq保存退出,执⾏:

netplan apply

ifconfig 或 ip addr #查看 IP 是否已经配置正确

route -n #查看默认⽹关是否已经配置正确

2.修改root密码为复杂密码

passwd root

3.接入网络

把设备接⼊到⽣产⽹络中

4.安装谛听agent程序

确认硬件探针可以连接管理节点的1337、1338端⼝,参考管理界⾯“探针管理”-“探针管理”-“添加探针”的说明安装探针,命令参考如下:

(创建⽂件夹并下载探针安装程序,命令中 172.16.37.30为管理节点的IP) mkdir /data/agent

cd /data/agent

wget --no-check-certificate https://172.16.37.30:1338/ag/install_agent_64

(安装探针,命令中 740...df1 为管理界⾯ “个⼈中⼼” 中⽣成的 token) chmod a+x install_agent_64

./install_agent_64 --host 172.16.37.30 --token 7406e5616879b6df1

5.绑定探针(绑定蜜罐服务和端⼝探测)

a、在管理界⾯ “探针管理”→“探针管理” 中找到新增的探针,绑定蜜罐服务、⼀键监听剩余 TCP 探测⾏为。

b、然后使⽤ telnet 的⽅式探测当前探针的 IP 以及蜜罐服务对应的端⼝,确保能产⽣ “蜜罐⼊侵⽇志”、“端⼝探测⽇志”。

6.配置系统时间

设置时区为 UTC 时区:

timedatectl set-timezone UTC

查看时间是否正确,如不准确则⼿动修改修改:

date #查看时间

date -s "2020-07-15 22:11:01" #⼿动修改

如果使⽤NTP server,参考以下命令进⾏配置:

vim /etc/ntp.conf

打开编辑器后,把如下四⾏代码注释掉:

#server 0.centos.pool.ntp.org iburst

#server 1.centos.pool.ntp.org iburst

#server 2.centos.pool.ntp.org iburst

#server 3.centos.pool.ntp.org iburst

再在最下⾯添加两⾏

server 172.16.37.2

fudge 172.16.37.2 stratum 0 systemctl start ntpd #172.16.37.2为NTP服务器地址

保存,执⾏:

systemctl enable ntpd

service ntpd status #查看ntpd同步状态

systemctl enable ntpd

ntpdate -u 172.16.37.2 #可以⼿动进⾏同步看是否能同步成功

7.只允许特定的源IP 进⾏SSH登录(可选,建议配置)

vi /etc/hosts.allow #增加⼀⾏,允许以下特定的IP登录

sshd:1.1.1.1,1.1.1.2:allow

vi /etc/hosts.deny #增加⼀⾏,拒绝所有

sshd:all:deny

systemctl restart sshd

8.修改默认SSH端⼝(可选,建议配置)

vi /etc/ssh/sshd_config #例如要改成9002,增加以下⼀⾏

Port 9002

systemctl restart sshd

三、大探针产品配置

1.调研客户拥有的网络拓扑、VLAN、每个VLAN情况,每个VLAN分配2-3个IP地址

2.大探针业务接口物理接线到对应的交换机,交换机端口配置为trunk模式并且允许所有vlan标签流量通过

3.产品界面“探针管理“-对应大探针-”网络管理“,添加对应业务接口的vlan,ip,网关等信息

4.配置产品蜜罐,绑定到对应的探针IP+端口上