【全悉】T-ANSWER高级威胁分析预警系统 硬件部署

系统概述

高级持续性威胁(APT)是指隐匿而持久的网络入侵过程,其通常是出于商业或政治动机,由某些人员精心策划,针对特定组织或国家,长时间内保持高隐蔽性,最后实施攻击。APT通过零日威胁、特种木马变种、病毒变种等手段可以轻易绕过大部分传统安全设备,基于特征检测的传统安全产品对APT的未知威胁攻击形同虚设。

长亭全悉(T-ANSWER)高级威胁分析预警系统基于长亭科技多年网络攻防实战经验,将语义分析、AI以及大数据与网络攻防技术相结合打造的新一代威胁检测平台。

产品聚焦于流量全面威胁感知,为用户提供事前资产风险排查、事中威胁检测及研判,事后溯源及处置能力。产品通过旁路镜像轻量级部署,实时对网络流量进行检测及采集存储,并支持从 HTTP、SMTP、FTP、NFS、SMB、HTTP2、POP3、IMAP等协议中进行文件还原,同时结合语义分析引擎、入侵检测引擎、病毒检测引擎、WebShell检测引擎以及沙箱,基于全攻击链对威胁事件进行多引擎交叉检测验证,可有效发现网络入侵行为及0day/APT等高级威胁。对于全悉(T-ANSWER)检测出的威胁事件,产品可通过告警成功判定、事件聚合、告警降噪以及关联分析等多种手段快速筛选有价值的高可疑威胁事件,为用户提供高效的安全运营能力。

产品形态

全悉(T-ANSWER)以旁路的形式部署在核心交换或互联网出入口等待监测地方,通过接收用户镜像的流量,进行网络异常行为检测、入侵检测和恶意文件检测。同时提供系统的统一管理接口,管理采用B/S架构,用户可以随时随地通过浏览器打开访问。

全悉(T-ANSWER)硬件为2U标准机架式服务器,实物与下图可能会存在偏差,请以实物为准。

设备前面板

设备后面板

部署前准备

- 环境调研(客户准备):由客户填写网络环境调研表并提供给供应商分析;

- 分流器/交换机(客户准备):设备将从网络出口/入口(监测网)分流器镜像流量,需要提前配置好镜像流量并引出网线或光纤;

- 控制台(客户准备):与设备所在同一局域网的控制主机一台,控制台建议采用1080P的显示器并安装v100版本以上的Chrome谷歌浏览器;

- 放置点(客户准备):能够为机器提供稳定电压且不影响机器正常工作的机器工作地点;

- 基础硬件:笔记本电脑一台;笔记本与设备通信网线一根;从分流器至设备放置点的网线一根; 管理口(控制台与设备连接)网线一根;

- 键鼠及显示器:显示器1台(含VGA视频线)、键鼠1套;

部署需求

- 每一台检测设备均需要客户提供至少1个内网IP(含网关、子网掩码、DNS),用于内网网管PC远程登录设备进行管理;

- 将客户需要监控节点流量,例如在核心交换机上的内网到互联网出口流量或者客户内网流量做镜像到全悉检测设备;

- 若需进行公网或穿过防火墙对设备进行管理,需要防火墙开放设备配置或映射的IP及其tcp 443端口;

- 机架至少预留2U以上的空间,设备耗电量为550W(含1个冗余);

设备部署

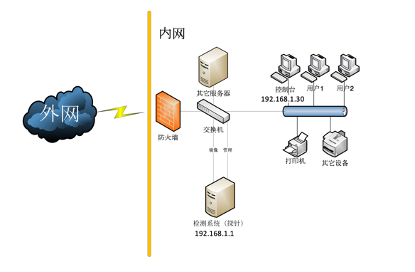

部署拓扑

设备配置

初始化登陆

- 将设备放置于事先准备的放置点;

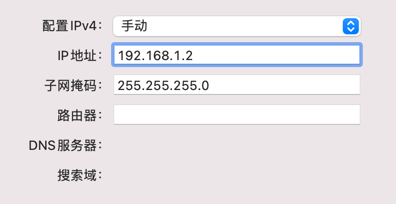

- 将笔记本电脑IP设置为:192.168.1.2,子网掩码:255.255.255.0;

![]()

- 通过事先准备的网线将笔记本电脑与设备mgmt1管理口连接;

- 将电源线与产品连接并上电;

- 通过设备上的电源按钮启动设备;

- 通过笔记本电脑Web客户端配置IP,在Web客户端打开谷歌浏览器访问默认配置IP(https://192.168.1.1),进入初始化配置页面。

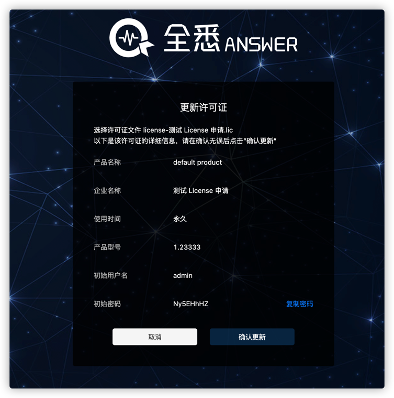

Step1:复制设备机器码,申请产品访问许可,(长亭技术支持可访问https://release.chaitin.net/product申请许可证书)。

![]()

Step2:导入我司提供的认证证书,首次登陆初始化账号:admin/Ny5EHhHZ

![]()

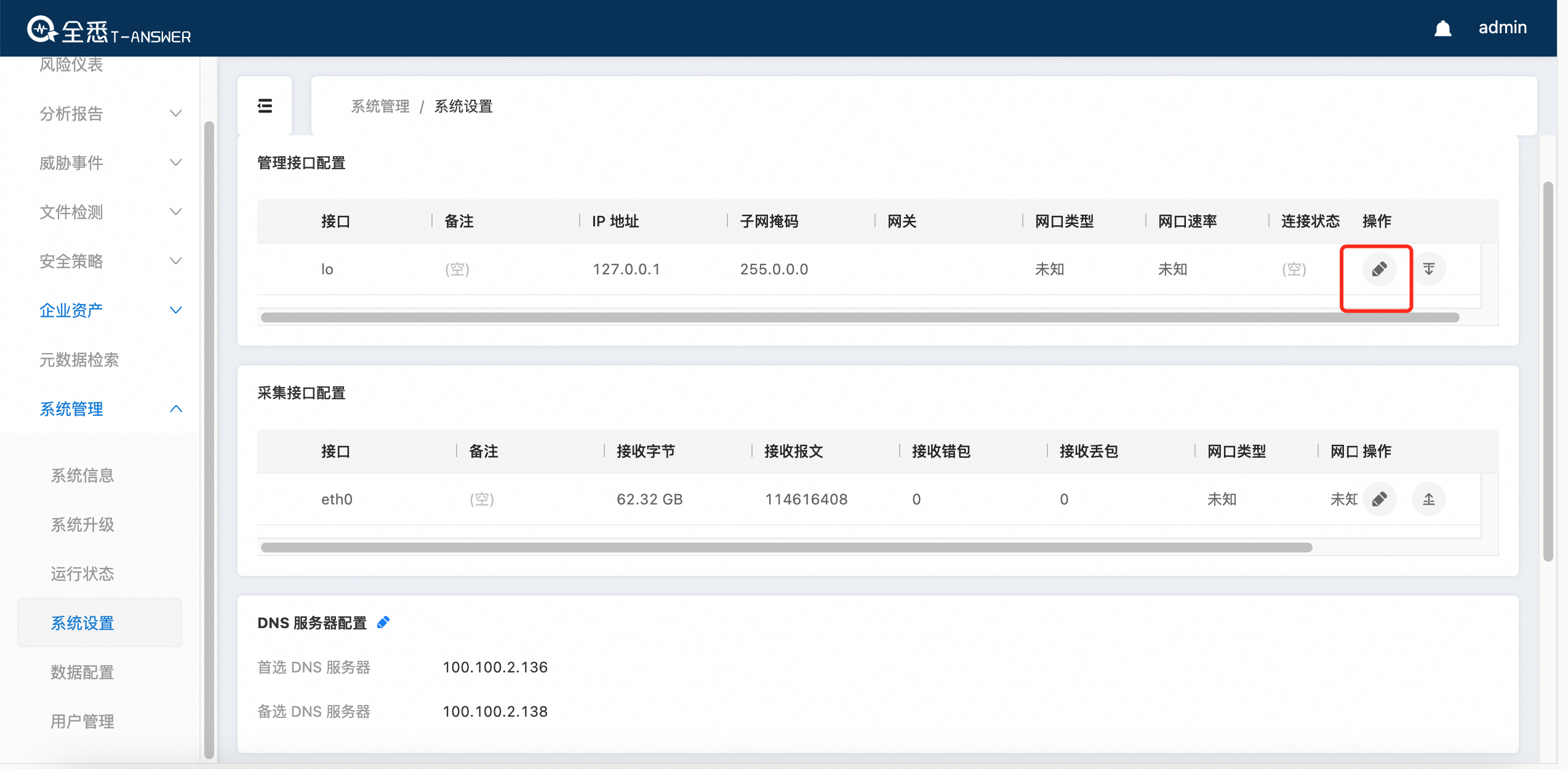

- 登入到系统后点击导航【系统设置】进入“管理口配置”模块,修改管理配置系统访问IP,正确填写IP、网关、子网掩码和DNS。

![]()

- 若无后续操作,可拔下mgmt1口网线执行下一步;

- 通过事先准备的网线将设备mgmt1口与控制台所在交换机/路由器连接;

流量镜像连接

配置分流器或直接连接交换机镜像口,将要监测的网络流量镜像至设备采集口;

设备清除数据与恢复出厂

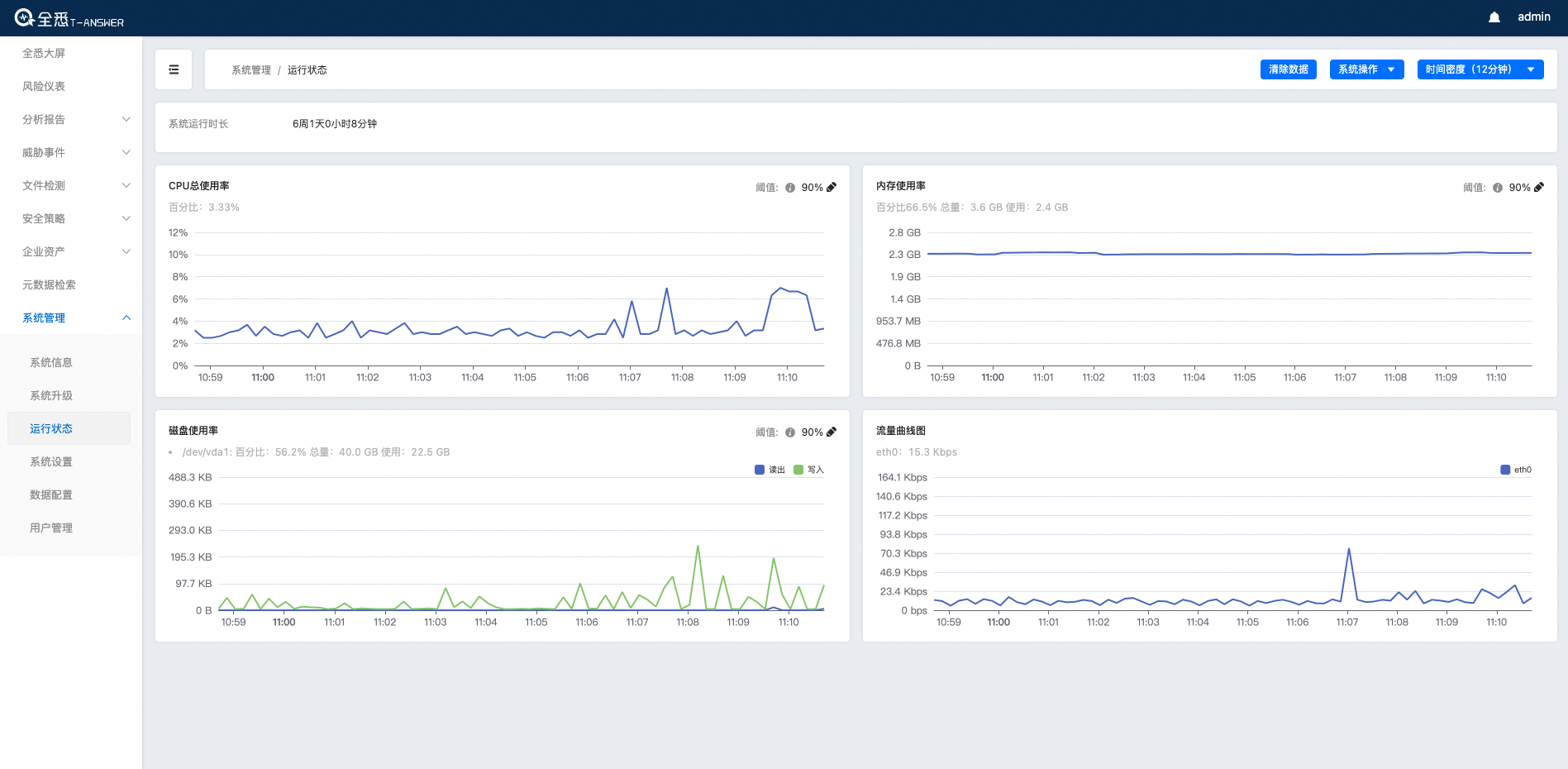

清除数据:在客户现场测试结束后,有清除数据需求。可登录系统进入【系统管理】-【运行状态】选择清除数据。系统将清除所有因监听流量而产生的所有数据(协议解析数据、文件数据、告警日志、文件报告)。

系统状态确认

系统成功上架后,需要对软件各组件运行状态进行确认。该项目需要约20分钟。若下述状态存在异常情况,请及时联系工程师进行故障排查。

设备状态确认

检查位置:【系统管理】-【运行状态】

- CPU利用率低于60%;

- 内存利用率低于60%;

- 实时流量折线图有数据(重要)。

![]()

数据状态确认

- 改变时间长度,威胁事件报表有数据(短时间内可能为空)。

- 改变时间长度,HTTP/DNS等日志报表有数据;