【洞鉴】反连平台部署

为什么我们需要反连平台

在进行漏洞检测的时候,我们会发现有很多的漏洞在执行了一些命令后,从表面上看没有任何回应的,比如命令执行漏洞,可以让目标执行读取文件的命令等,但由于前端并没有对应的展示,导致我们并不能知道文件是否成功读取,也就不知道命令是否执行成功。同时还有向经典的log4j rce,fastjson,ssrf等,都是没有回显的漏洞,那么当面对这类的漏洞,我们就需要一个反连平台,通过让目标执行ping、curl等命令,对反连平台发起请求,反连平台在接受到请求后,就能告诉我们,命令触发了,也就代表了漏洞存在了。 所以当我们想要比较完备的对一个系统进行测试,反连平台的利用一定是必不可少的。所以本文将着重讲述xray的反连平台如何部署搭建,配置文件如何修改,如何进行调试,并使用实际存在的漏洞进行举例。

反连平台获取请联系相关负责人在release平台获取。

反连平台使用

使用步骤

- 通过命令,启动盲打平台的http、rmi、dns、服务,设置token;

- 在洞鉴控制台上,“扫描管理-扫描配置-全局配置”处,添加外链盲打平台,并将2中设置的http、rmi、dns和token按规定格式填写并保存;

- 创建扫描任务时,盲打平台配置处启用上述设置的盲打平台即可。

本文使用centos7.6配置;

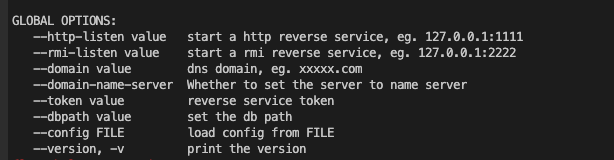

#直接运行反连平台使用--help 查看当前支持哪些指令

[root@fan ~]# ./reverse_linux_amd64 --help

命令指定启动

启动反连平台http和rmi

[root@fan ~]# ./reverse_linux_amd64 --http-listen 172.27.201.54:1234 --rmi-listen 172.27.201.54:2345 --token psdpan

自定义数据库存储文件启动

[root@fan ~]# ./reverse_linux_amd64 --http-listen 172.27.201.54:1234 --rmi-listen 172.27.201.54:2345 --token psdpan --dbpath test1.db

启动DNS反连

[root@fan ~]# ./reverse_linux_amd64 --http-listen 172.27.201.54:1234 --rmi-listen 172.27.201.54:2345 --token psdpan --dbpath test1.db --domain a.com --domain-name-server true

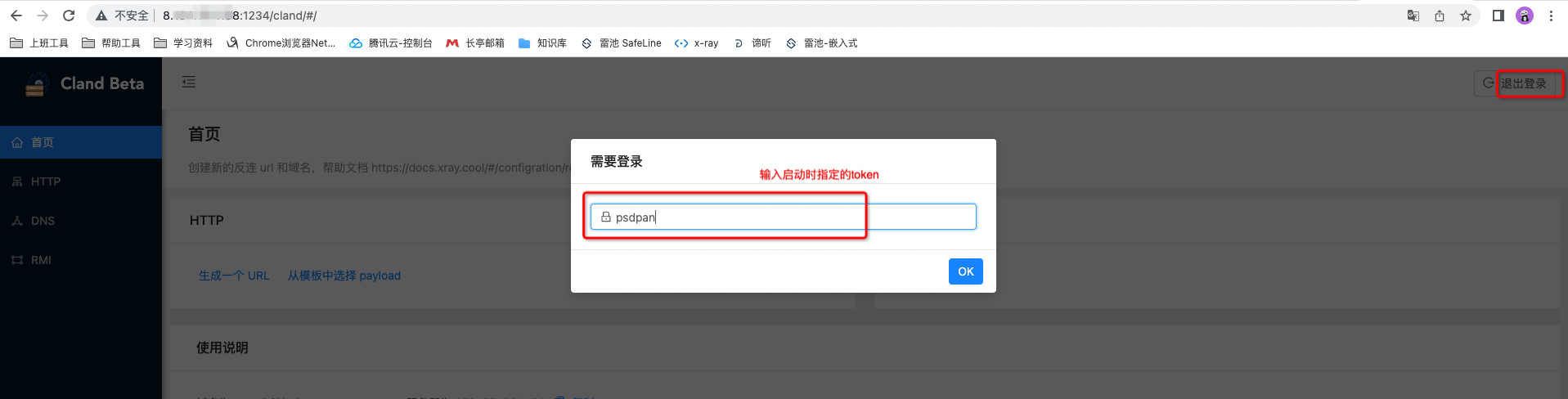

访问反连平台

在启动反连平台后,可通过浏览器访问启动的http连接和端口

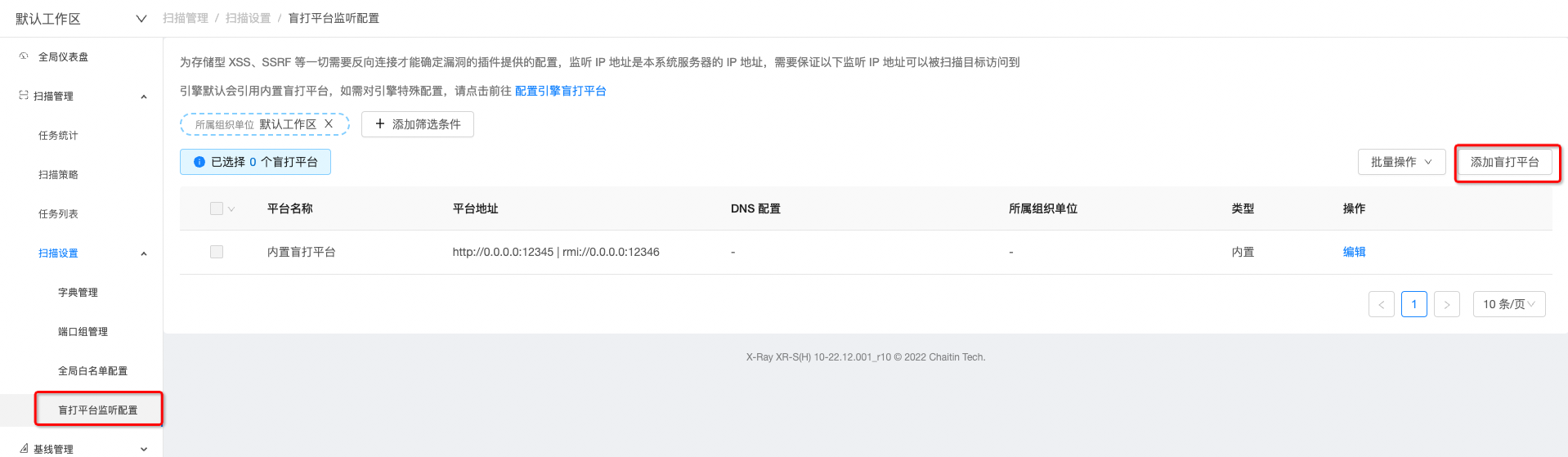

洞鉴反连平台配置

1、打开洞鉴控制台添加盲打平台

因为我洞鉴和反连平台不在一个网络,所以在平台上填写的是公网地址,而反连平台启动的是内网地址,根据实际需求填写即可,但是需要保证能够连接访问上反连平台。

2、修改引擎绑定反连平台

3、创建扫描任务

左侧导航栏中--》扫描管理--》任务列表---》添加扫描任务--》基础web扫描--》在基本信息中最下方,选择自己绑定反连平台的引擎

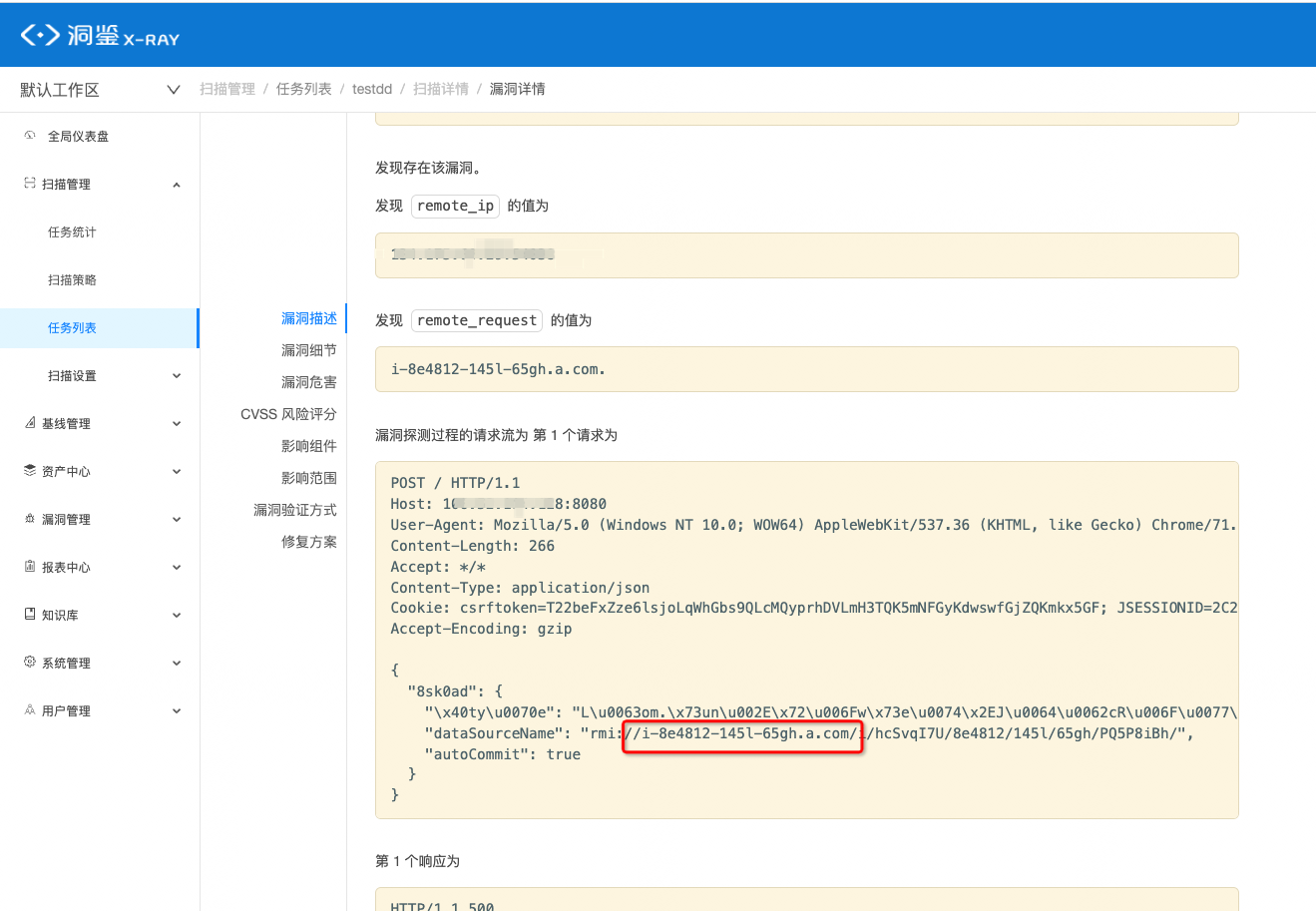

4、扫描fastjson验证

靶场环境使用vulhub/fastjson

扫描成功后请求payload如下