【已复现】SolarWinds Serv-U FTP 目录遍历致文件读取漏洞(CVE-2024-28995)

Serv-U 是 SolarWinds 公司推出的FTP服务器软件,提供文件传输服务,支持多种协议(FTP、FTPS、SFTP),具有用户管理、文件权限控制等功能,适用于企业级文件传输解决方案。

Serv-U 官方 SolarWinds 发布了新补丁,修复了一处目录遍历致文件读取漏洞(CVE-2024-28995)。经分析,该漏洞可以通过特定的路径请求来未授权访问系统文件,进而可能导致敏感信息泄露。该漏洞无前置条件且利用简单,建议受影响的客户尽快修复漏洞。

01 漏洞描述

漏洞成因

Serv-U 的目录遍历漏洞(CVE-2024-28995)是由于在处理路径时缺乏适当的验证。攻击者可以通过传递包含 "../" 的路径段绕过路径验证,访问任意文件。

漏洞影响

该漏洞允许攻击者读取目标服务器上的任意文件,包括敏感配置和日志文件。漏洞的利用可能导致敏感数据泄露,甚至可能进一步利用其他漏洞进行更严重的攻击。

处置优先级:高

漏洞类型:目录遍历

漏洞危害等级:中

权限认证要求:无需任何权限

系统配置要求:默认配置可利用

用户交互要求:无需用户交互

利用成熟度:POC/EXP已公开

批量可利用性:可使用通用 POC/EXP,批量检测/利用

修复复杂度:低,官方提供热修复方案

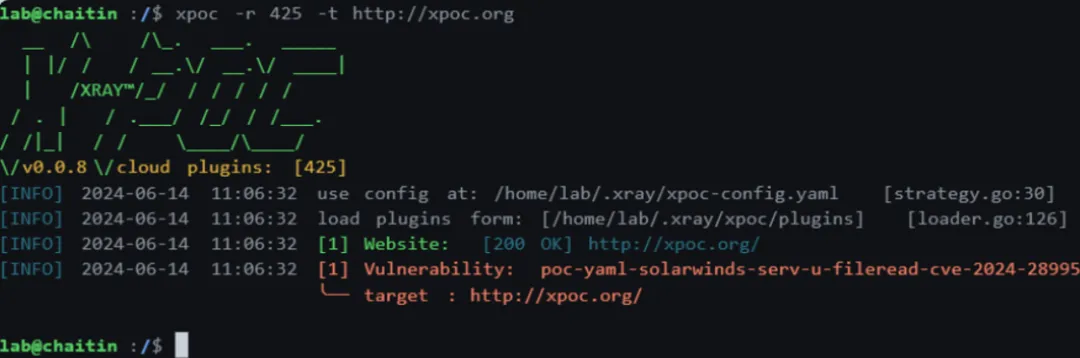

02 检测工具

X-POC远程检测工具

xpoc -r 425 -t http://xpoc.org工具获取方式:

- https://github.com/chaitin/xpoc

- https://stack.chaitin.com/tool/detail/1036

03 影响版本

主要包含SolarWinds Serv-U 15.4.2 HF 1 及以前的版本:

SolarWinds Serv-U FTP Server < 15.4.2 Hotfix 2

SolarWinds Serv-U Gateway < 15.4.2 Hotfix 2

SolarWinds Serv-U MFT Server < 15.4.2 Hotfix 2

04 解决方案

升级修复方案

SolarWinds 已发布 15.4.2 Hotfix 2 修复漏洞,强烈建议所有受影响的 Serv-U 版本升级到 15.4.2.157 版本或更高版本。最新版本可在SolarWinds 官方网站(https://www.serv-u.com/downloads)下载。

临时缓解方案

临时缓解方案可能无法完全阻止漏洞的利用,强烈建议尽快升级到修复版本。

1. 确认和限制受影响的 HTTP 请求参数:

将所有传入的 InternalDir 和 InternalFile 参数进行严格的路径验证,确保不包含任何目录遍历字符序列(如 ../ 或 ..\)。

2. 应用文件系统权限限制:

在操作系统层面,限制 Serv-U 进程对敏感文件和目录的访问权限,确保即使通过漏洞进行路径遍历,也无法读取到敏感文件。

3. 如非必要,不要将 Serv-U FTP 服务开放在公网上。

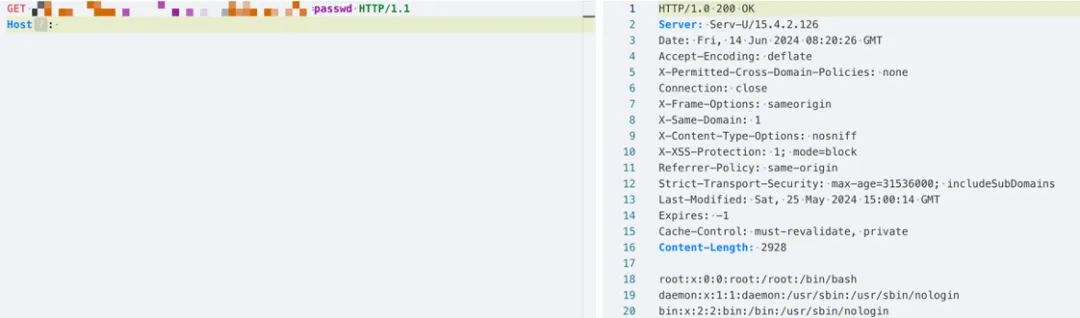

05 漏洞复现

06 产品支持

云图:默认支持该产品的指纹识别,同时支持该漏洞的PoC原理检测。

洞鉴:以自定义POC形式支持该漏洞的原理检测。

雷池:默认支持检测该漏洞的利用行为。

全悉:默认支持检测该漏洞的利用行为。