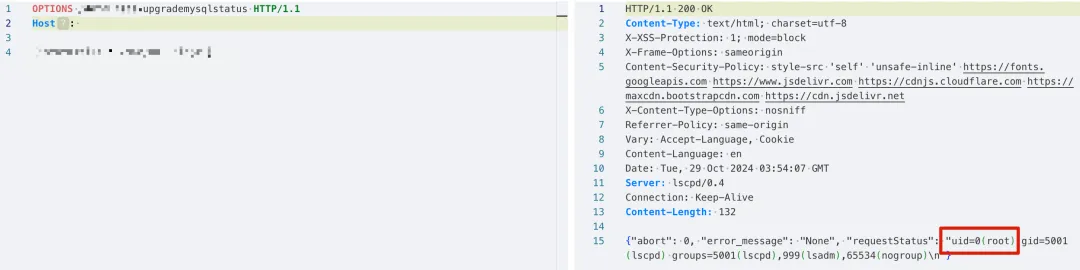

【已复现】CyberPanel upgrademysqlstatus 远程命令执行漏洞

CyberPanel 是一个基于 OpenLiteSpeed 和 LiteSpeed Web Server 的开源控制面板,专为简化网站和服务器管理而设计,支持一键安装 WordPress、SSL 管理、备份和 DNS 管理等功能,多用于中小型网站的运维需求。

2024年10月,CyberPanel官方发布新版本修复了一个远程命令执行漏洞。该漏洞无需认证即可被攻击者利用,建议受影响的用户尽快修复此漏洞。

01 漏洞描述

漏洞成因

该漏洞利用了 upgrademysqlstatus API 中的参数处理方式不当,允许未经认证的攻击者通过构造特殊请求将恶意命令注入到 statusfile 字段中。在缺乏充分的输入验证和过滤的情况下,攻击者的输入被直接用于系统命令的执行,最终导致远程命令执行漏洞的产生。

漏洞影响

攻击者成功利用该漏洞可能导致严重的安全后果。未经授权的攻击者可以在服务器上执行任意命令,从而获得服务器的进一步控制权。最严重的情况下,这可能导致服务器的完全接管,敏感数据泄露,甚至将服务器转化为发起其他攻击的跳板。

处置优先级:高

漏洞类型:命令执行

漏洞危害等级:高

触发方式:网络远程

权限认证要求:无需任何权限

系统配置要求:默认配置可利用

用户交互要求:无需用户交互

利用成熟度:POC/EXP 已公开

批量可利用性:支持使用通用 POC/EXP 进行批量检测和利用

修复复杂度:低,官方提供缓解、修复方案

02 影响版本

version == 2.3.5、2.3.6

03 解决方案

升级修复方案

1. 在确保业务不受影响的前提下,可暂时拦截对 /dataBases/upgrademysqlstatus 接口的访问请求。

2. 限制访问来源地址,如非必要,不要将系统暴露在互联网上。

临时缓解方案

CyberPanel 官方已发布升级版本,可前往官方github页面(https://github.com/usmannasir/cyberpanel/tree/v2.3.7)下载使用。

04 漏洞复现

05 产品支持

云图:默认支持该产品的指纹识别,同时支持该漏洞的PoC原理检测。

洞鉴:以自定义POC形式支持该漏洞的原理检测。

雷池:已发布自定义规则支持该漏洞检测。

全悉:预计10月29日发布规则包支持该漏洞检测。