【产品档案】谛听(D-Sensor)伪装欺骗系统

通过构建由多种类型蜜罐组成的沉浸式蜜网,感知、诱捕、牵制、溯源和反制攻击者,全面提升企业主动防御能力

一、产品概述

谛听(D-Sensor)伪装欺骗系统秉承主动防御的核心思想,通过在攻击者入侵的关键路径上部署诱捕情报和陷阱(蜜罐),诱导攻击者转移攻击目标,进入与真实网络隔离的虚拟环境。系统让攻击者在密闭环境中攻击虚假目标,获取虚假数据,从而延长攻击时间,间接保护真实资产。在此过程中,谛听(D-Sensor)能完整记录攻击者行为,捕获恶意未知攻击,并对攻击者进行身份溯源,甚至反制攻击者,为防守方提供先发制人的主动防御手段。

二、产品功能

1. 蜜罐仿真

-

支持多种仿真环境,包括操作系统、Web应用、数据库服务、5G核心网元等。

-

提供自定义页面和智能学习覆盖功能,能够根据业务需求定制蜜罐内容,提升仿真度。

2. 攻击展示

-

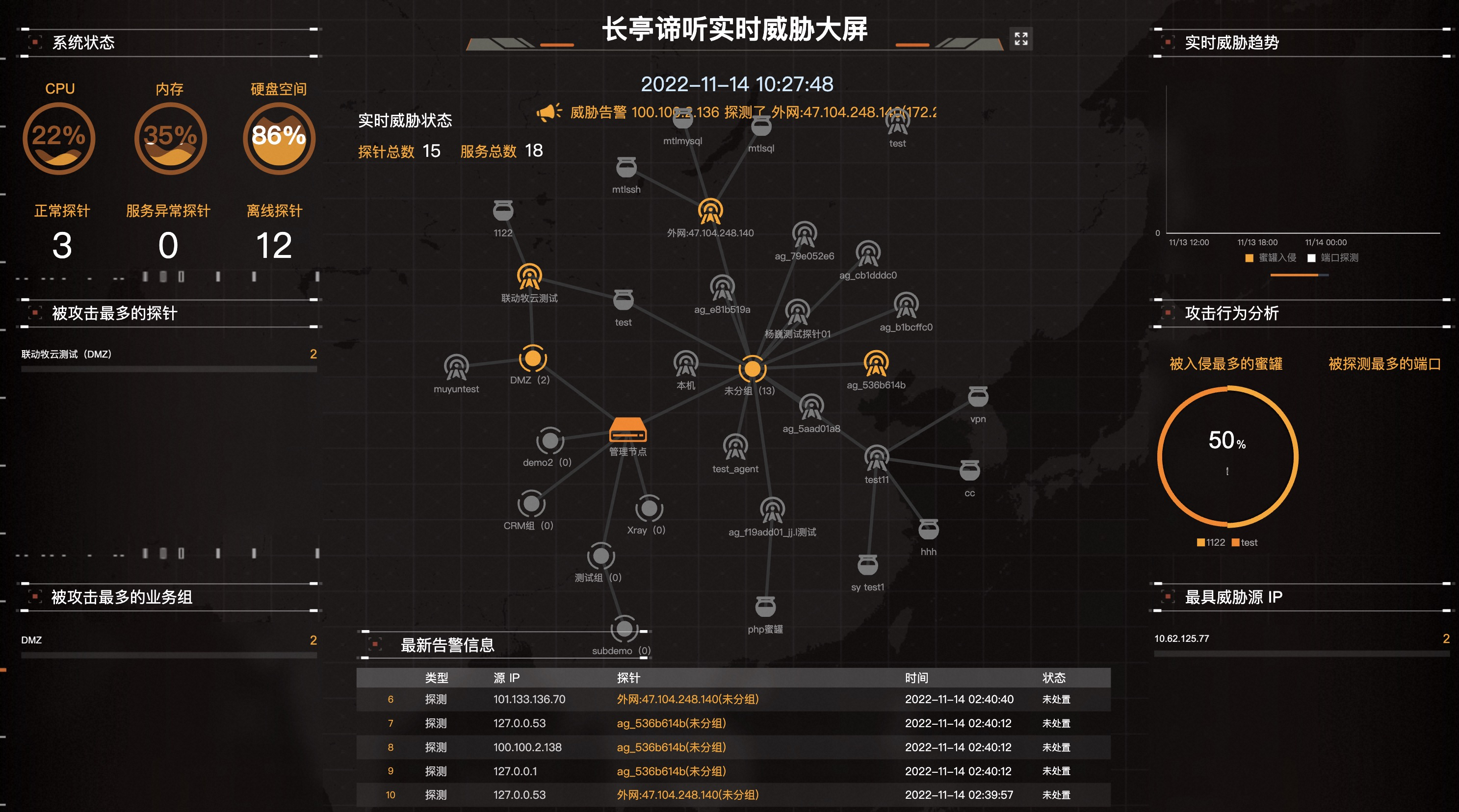

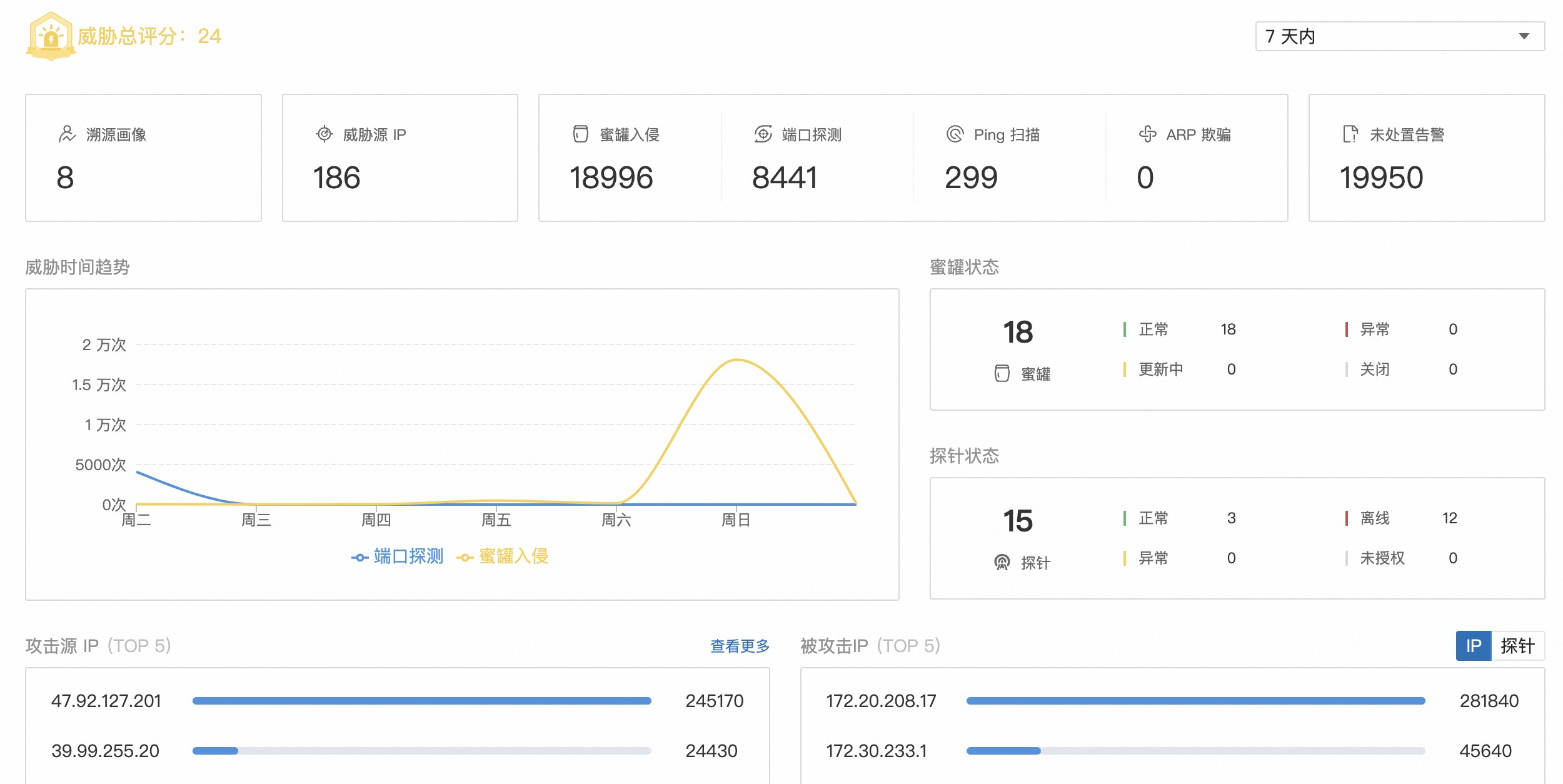

提供攻击者画像、大屏监控、安全事件分类等功能。

-

支持攻击操作回放、事件详情查看、报告生成与导出,帮助用户全面了解攻击行为。

3.攻击感知和取证

-

记录 Web 攻击、命令执行、数据库攻击、文件操作等行为,并进行语义分析。

-

支持蜜罐流量下载、恶意文件识别、进程变化记录等功能,提供全面的攻击取证能力。

4. 反制溯源

-

提供位置信息、账号信息、设备信息等多维度溯源功能。

-

支持多种反制手段,包括 MySQL 反制、Git 反制、Goby 反制等,帮助用户获取更多攻击者信息。

三、产品价值

1. 高伪装度

-

提供 60 余种蜜罐,覆盖常见框架、服务、工具协议及 5G 核心网元,仿真和交互程度高。

-

支持自定义蜜罐页面和数据,提供多种具有真实漏洞或漏洞特征的蜜罐,增强诱捕效果。

2. 强大的威胁感知能力

-

监测多个 IP 的 UDP 和 TCP 全部端口,内置自研语义分析引擎,感知多种攻击行为。

-

监听 Ping 探测和 APP 欺骗,检测容器遮盖行为,提供全面的威胁感知能力。

3. 精准溯源与多样反制

-

提供最全的网站账号溯源种类和方式,集成第三方威胁情报,确保溯源精准。

-

内置多种反制方式,完整还原攻击路径,记录攻击行为,帮助用户获取更多攻击者信息。

4. 轻量化部署与使用

-

完美支持云上虚拟化环境,基于容器技术的蜜罐使用灵活,占用资源少。

-

支持配置多 IP ,仅占用少量计算机网络资源即可覆盖大规模网络,部署简便。

四、型号对比

1.版本信息如下,

| 版本 | 易捷版 | 标准版 |

|---|---|---|

| 环境 | CPU 2核,内存 8G,硬盘 500G,支持Ubuntu 16.04或CentOS 7.4及以上 | CPU 4核,内存 16G,硬盘 1T,支持Ubuntu 16.04或CentOS 7.4及以上 |

| 探针数量 | 20 个A1000H/S 或1 个 A2000H 探针 | 50 个 A1000H/S 或 1 个 A2000H 或 1 个 A3000H 或 1 个 A4000H 探针 |

| 蜜罐数量 | 同时运行10个蜜罐 | 同时运行30个蜜罐 |

| 购买方式 | 订阅&买断 | 订阅&买断 |

2. 国产化适配情况

-

CPU:支持 x86架构(海光、兆芯等)和 Arm 架构(麒麟、飞腾等)。

-

操作系统:兼容中标麒麟、银河麒麟、航信LOSS、中科方德、BC-Linux、欧拉、龙芯等国产操作系统。

五、部署方式

管理平台+探针

采用旁路轻量化架构,探针部署于真实网络环境中。当探针发现异常时,将异常访问流量重定向至管理平台上的蜜罐服务中,诱导攻击者进入由蜜罐组合而成的虚拟环境,实现层层深入的隐蔽效果。

欢迎找伙伴经理咨询或打开万众查看更多信息